简介

Exploit Pack 是一个用于执行和进行专业渗透测试的集成环境。与任何此类工具一样,它需要一些基本知识和专业知识。

Exploit Pack 旨在供实际安全专业人员使用来支持他们的测试工作。

技术要求:

- 需要至少 500MB 的磁盘空间、大约 4GB 或更多的 RAM 以及能够轻松处理多线程应用程序的 CPU。

- 需要高于 8 的 Java 版本

建议从虚拟机(虚拟机)(例如Virtual Box或VMware)运行它。与任何其他此类安全工具一样,Exploit Pack 包含漏洞利用脚本代码和实用程序,防病毒软件将检测到这些脚本代码和程序,并且在使用 Exploit Pack 时可能会与防病毒软件发生冲突。最坏的情况就是防病毒软件会删除文件并损坏Exploit Pack。

了解界面

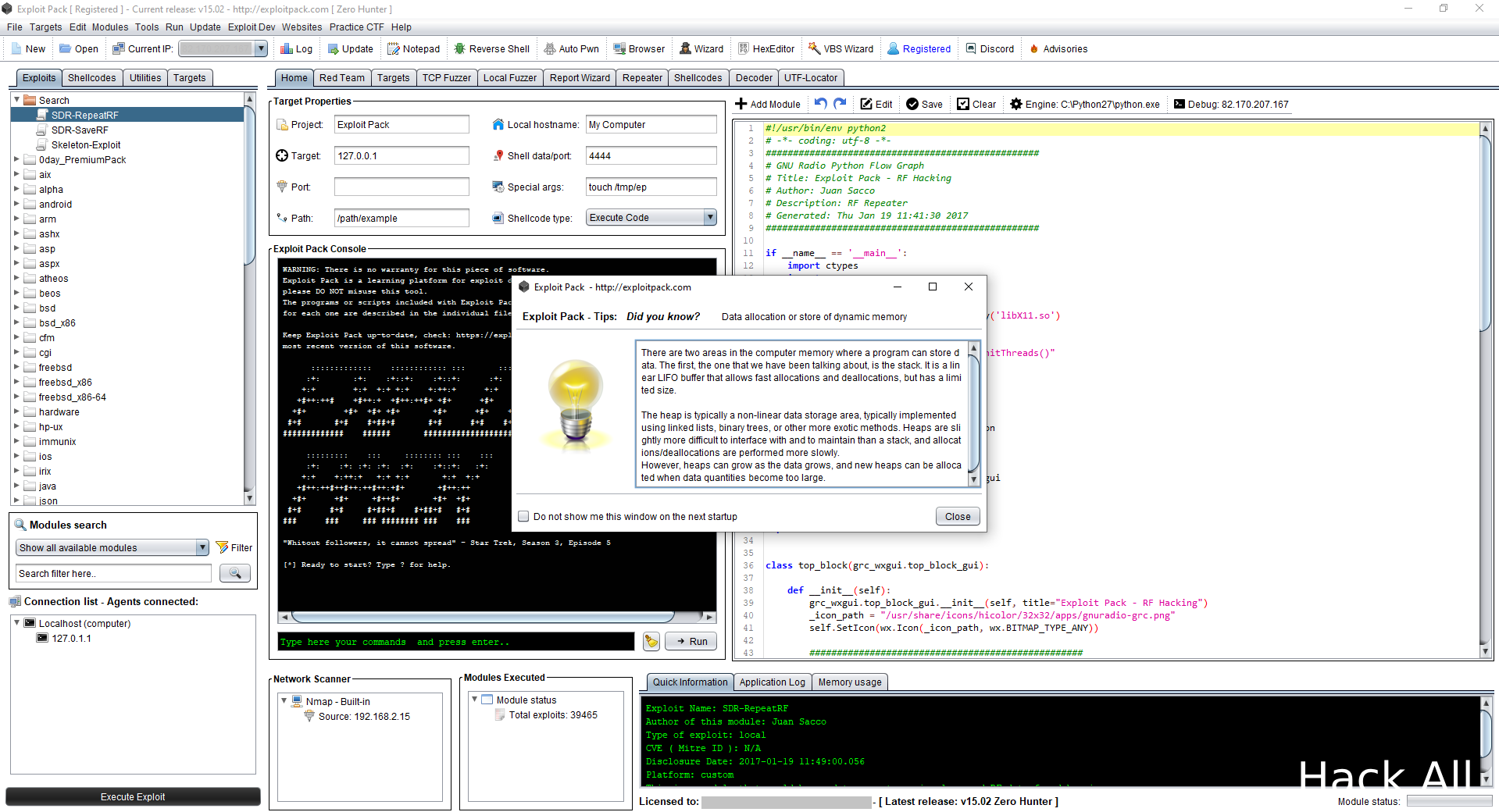

使用工具前首先要做的就是了解工具界面。Exploit Pack的菜单栏真得吐槽一下,太乱了。

菜单栏

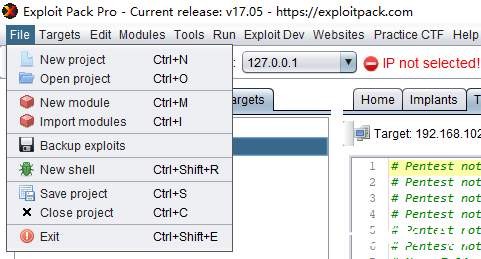

“File”主要是新建项目、打开项目、保存项目、关闭项目、新建模块、导入模块、备份exploit、新建shell和退出功能,如图:

“Targets”主要是刷新目标列表和添加目标功能。

“Modules”主要是刷新目标和模块。

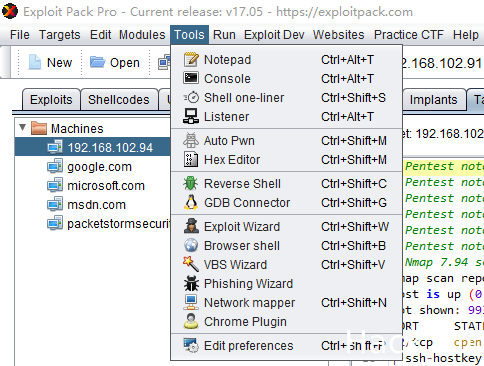

“Tools”主要是一些工具,包括Notepad、Console、监听器、自动Pwn、Hex编辑器等,如图:

“Run”主要是继续运行、停止和调试等。但这里还有自动Pwn,可能作者太喜欢Pwn了。

“Exploit Dev”主要是Shellcodes、Junk code、Pattern、GDB连接器和Rop链生成器。这部分看样子主要是分析和溢出二进制程序的。

“Websites”主要是一些在线网站、包括Exploit pack、Exploit-DB还有一些安全团队。

“Oarctice CTF”主要是一些CTF网站,像Pwnable、Vuln Hub等应该都听过。

“Help”主要就是一些说明和帮助了。

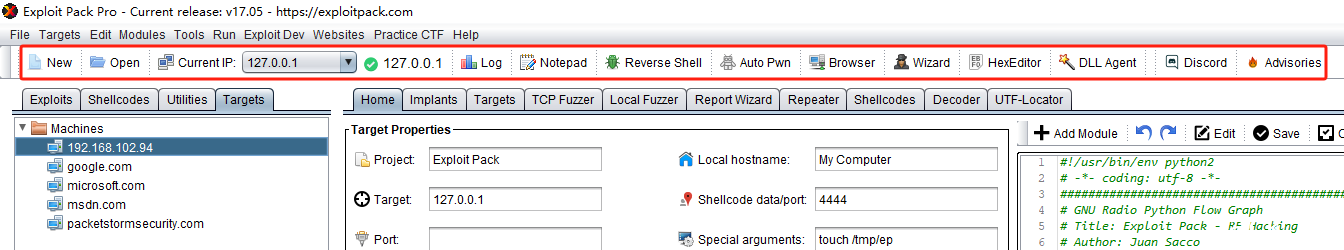

快捷工具

快捷工具主要包括新建项目、打开项目、当前IP、Notepad、反弹shell、自动Pwn等功能

环境配置

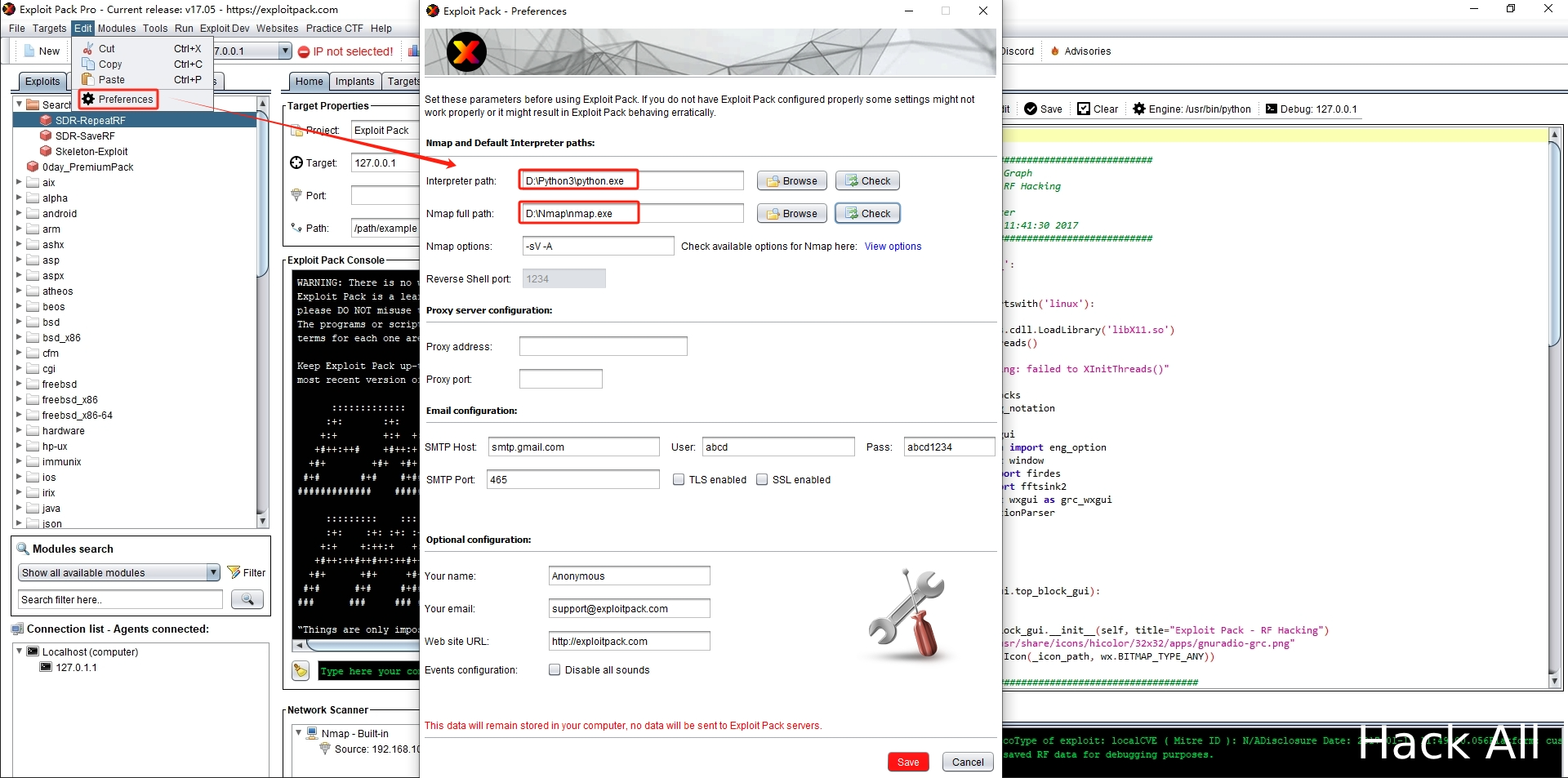

开始之前要做的第一件是就是设置Python和Nmap路径。点击菜单栏“编辑”->“首选项”,将出现一个新窗口。为了使该工具正常工作,必须正确设置解释器路径和Nmap路径。

- 解释器路径:强烈推荐Python ,但也可以尝试使用Ruby 、Perl 、Bash 、Powershell ,Exploit Pack 会直接从您的漏洞利用环境集中选择适当的一个。

- Nmap 路径:在这里您可以配置Nmap 使用的完整路径以及您希望在漏洞利用包中使用的所需选项(这些选项将在您启动辅助模块“扫描仪”时使用)。

工具用法

漏洞利用

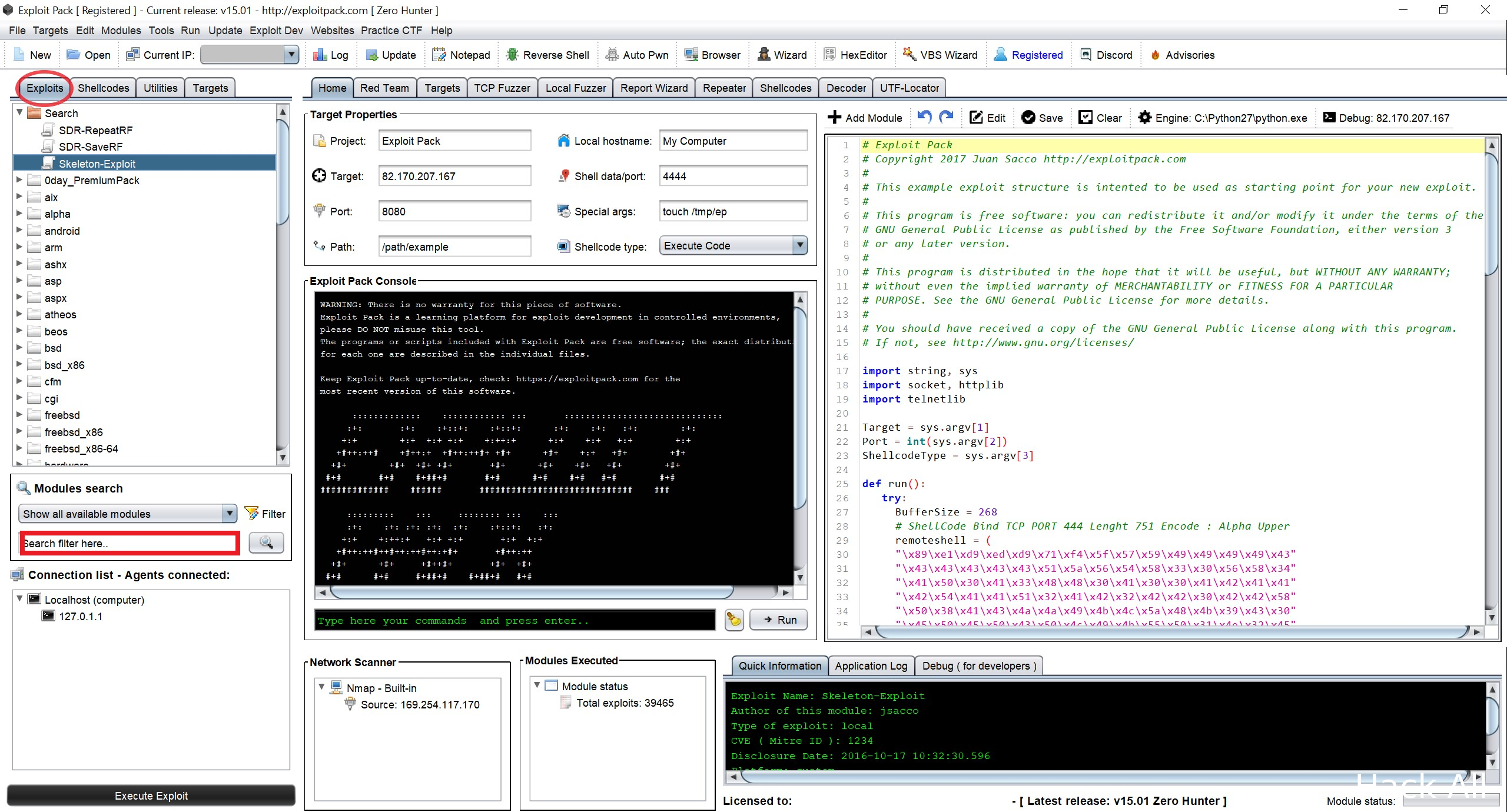

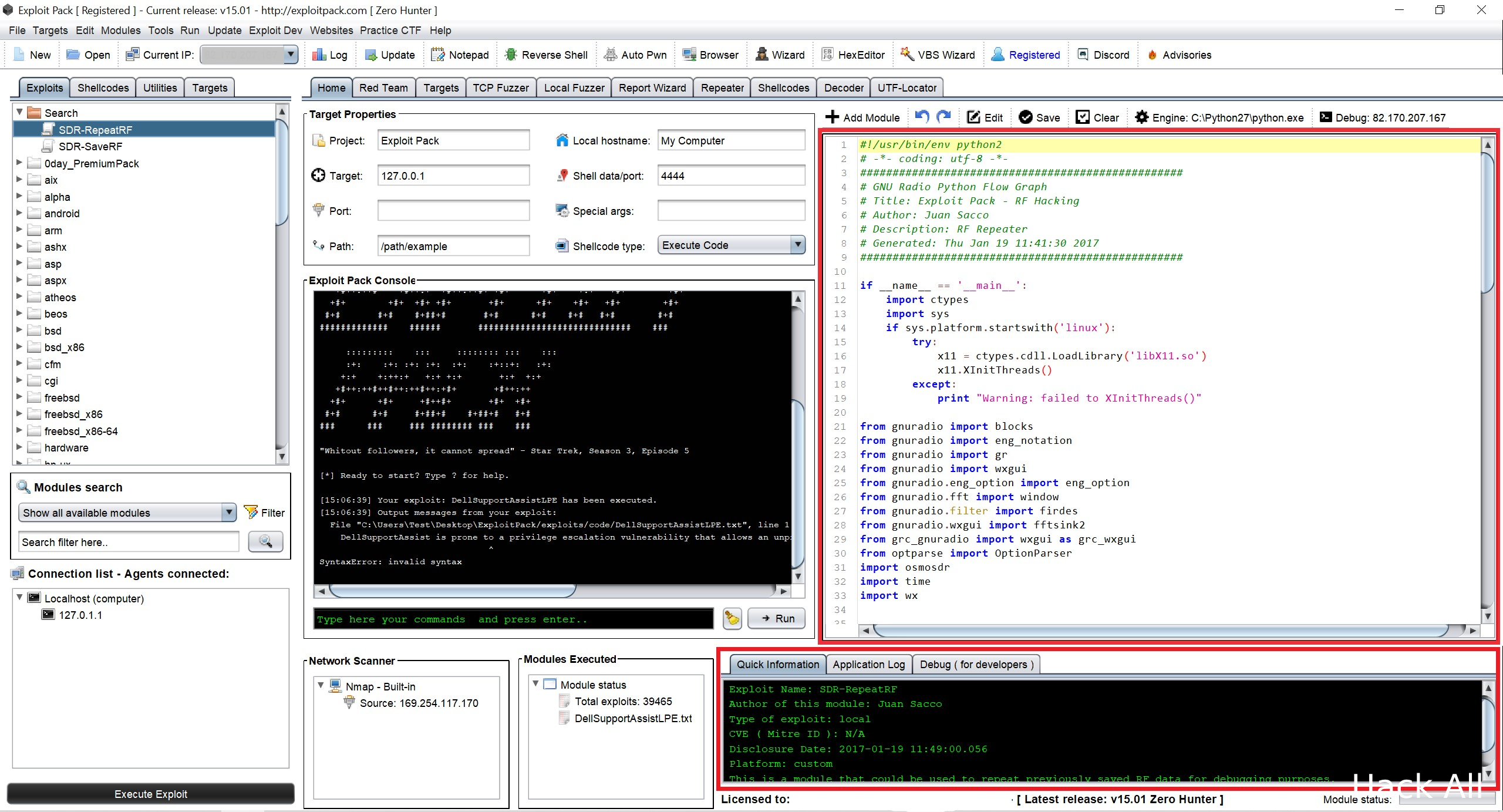

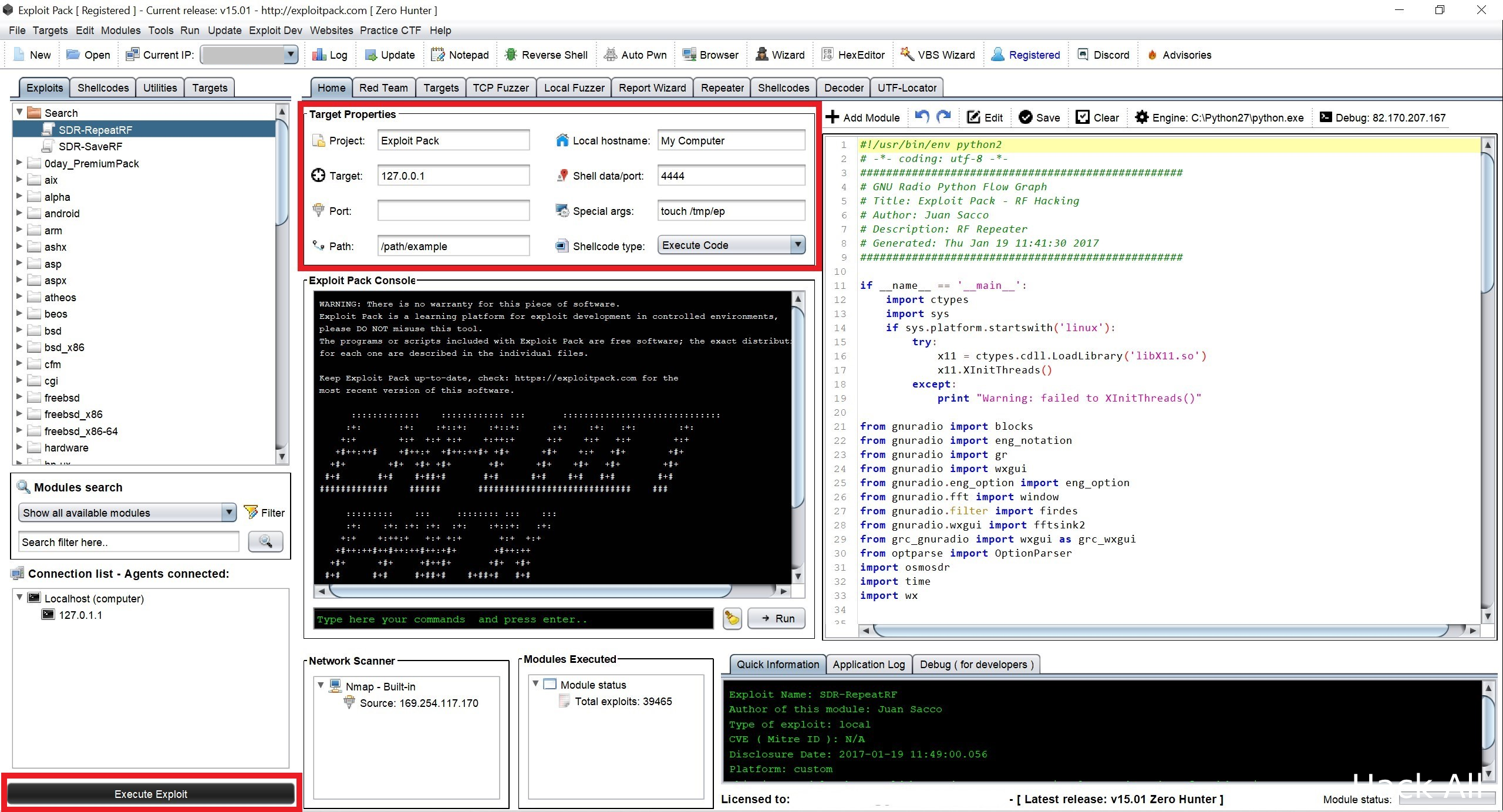

漏洞利用选项卡和模块搜索位于屏幕左侧,此选项卡可帮助您选择所需的漏洞利用脚本。所有漏洞利用脚本代码(0 day除外)均按平台划分。只需点击平台名称旁边的黑色箭头,漏洞列表就会展开。 还可以使用搜索框按名称、平台、服务、cve或漏洞利用模块属性中的任何其他可用数据进行过滤。

选择漏洞利用模块后,您可以在屏幕右侧看到其代码和描述:

目标属性位于屏幕的中上侧,这些是您需要配置的属性,以便成功启动所选的漏洞利用模块。其中一些会自动完成,但您也可以根据需要更改它们。一旦您认为选项已设置,请点击“执行漏洞利用”按钮。

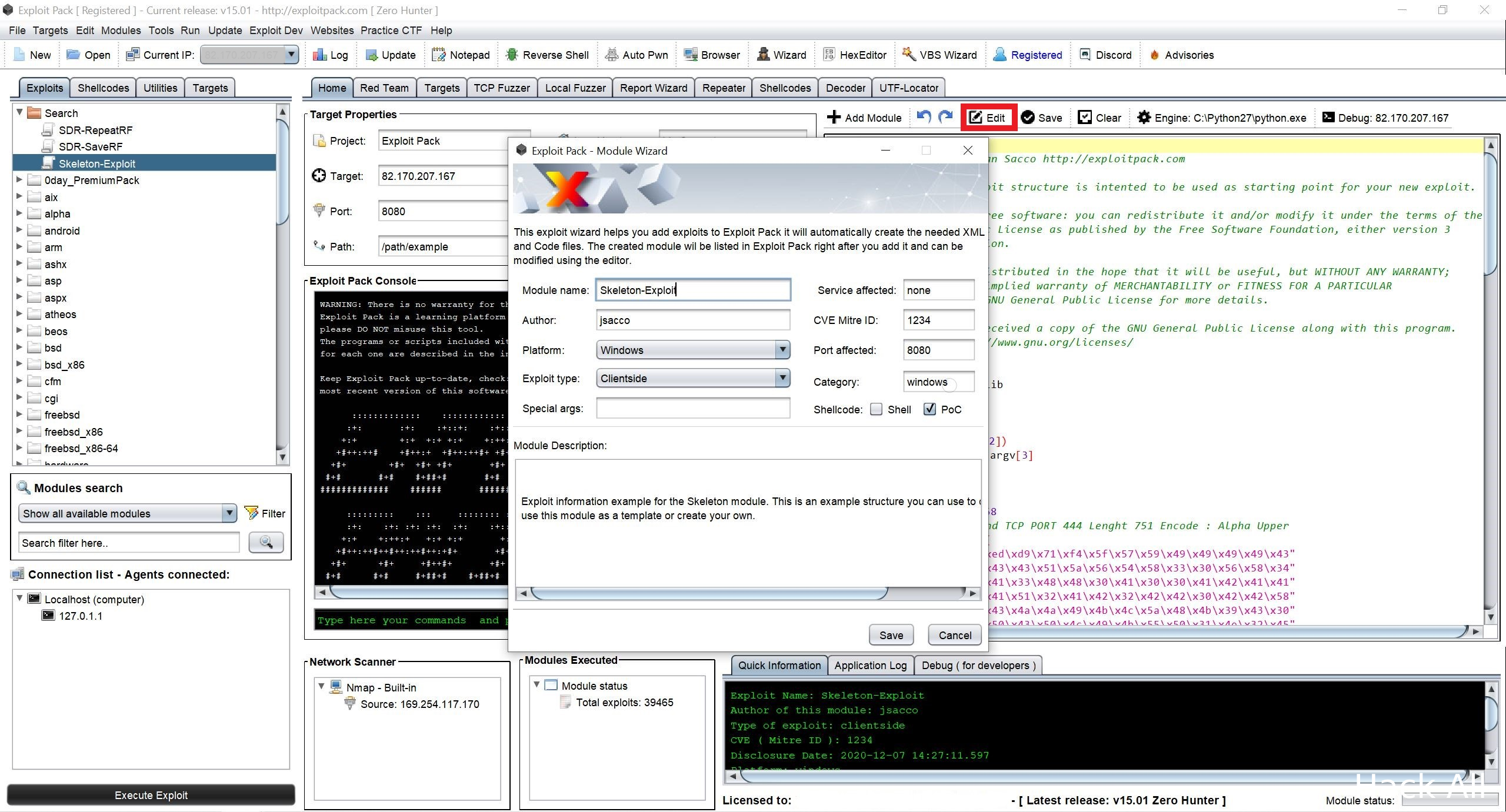

您还可以从“模块向导”窗口进一步更改当前漏洞利用的详细信息(甚至是描述)。单击“编辑”将其打开。

Shellcode

实用程序

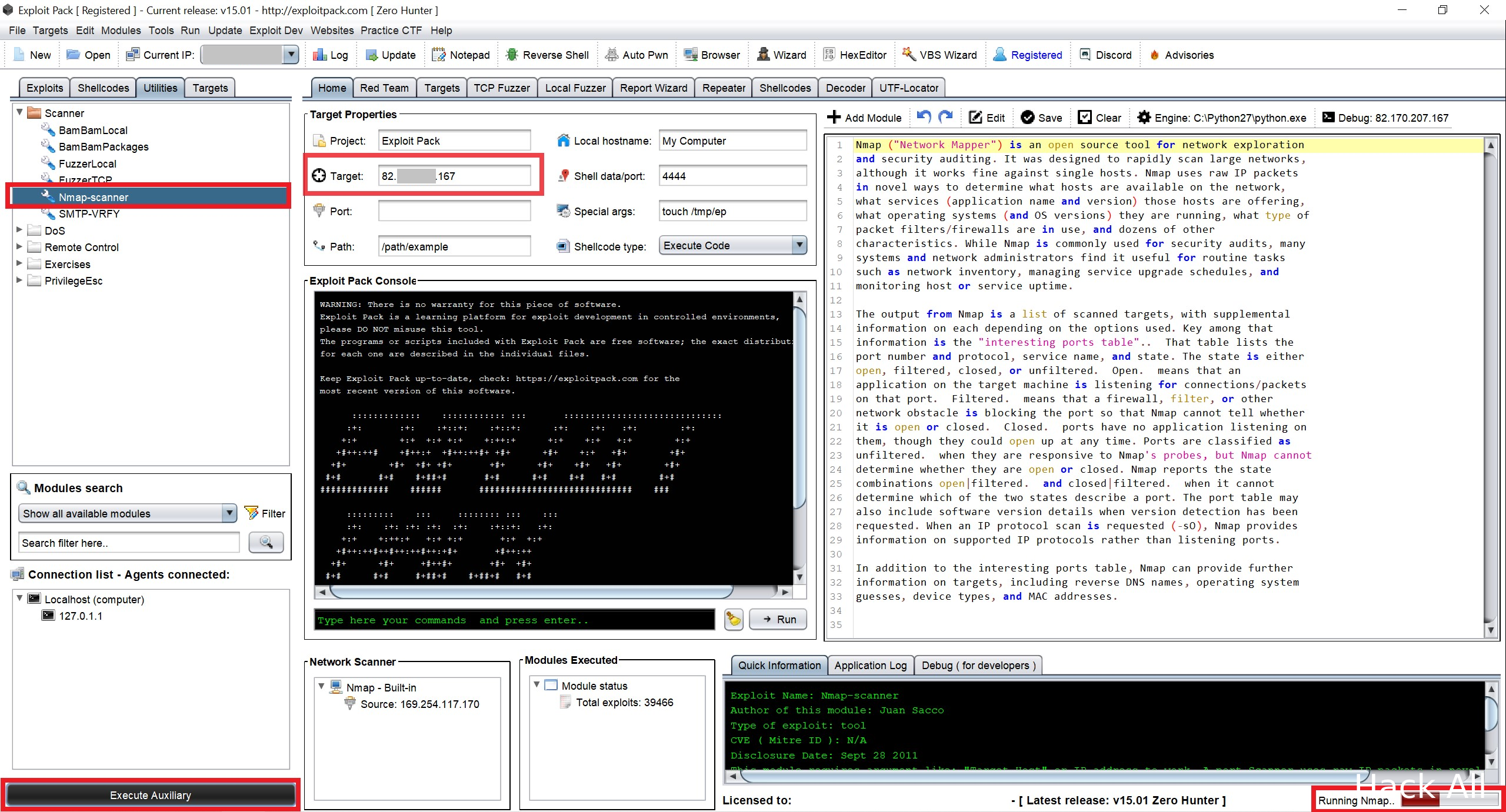

Nmap扫描

选择“Nmap-scanner”。通过键入IP 地址或主机名 来指定要使用 Nmap 扫描的目标。单击“执行辅助”按钮,您将听到一个声音:“已部署新辅助”,并且屏幕右下角会出现进度条,现在您可以等待扫描完成,这可能需要几分钟时间,具体取决于您的连接和目标响应。

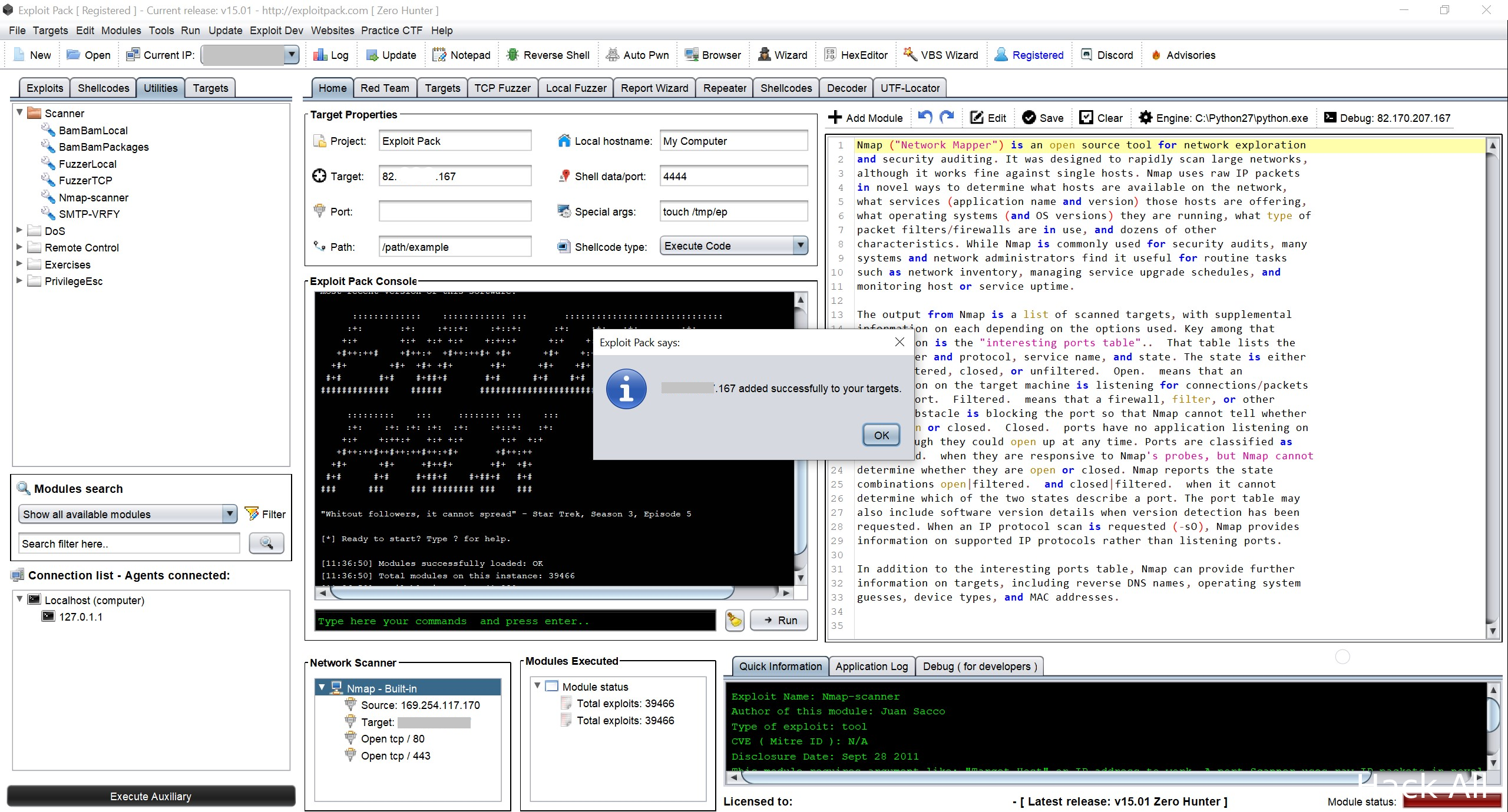

扫描完成后,将弹出一个对话框,您选择的目标现在将出现在“连接列表”中,并且在“网络扫描仪”下将列出开放端口。

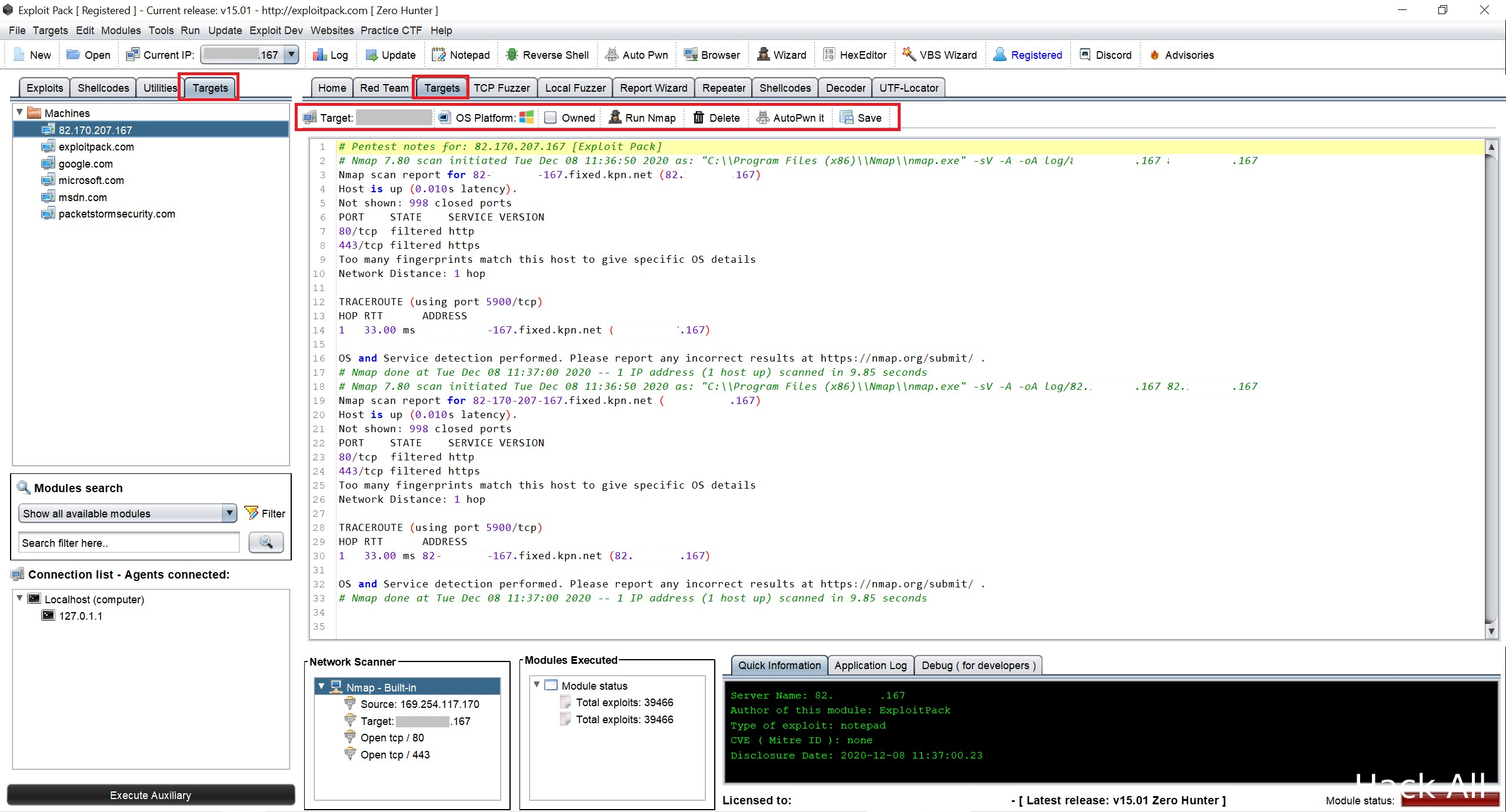

此外,您的新目标及其所有信息将显示在“目标”选项卡中。请随意修改此文件并使用可用的选项。您可以将此功能用作渗透测试的记事本,以便为每个目标提供不同的注释。方便吧?

Comments | NOTHING