说明

CVE漏洞编号比CNVD原创漏洞好申请,且收录范围广,大到二进制漏洞小到敏感信息泄露、CSRF都可以提交,只要没重复提交过即可,审核时间大概在一个月左右。

一般通过Mitre官方平台:https://cveform.mitre.org申请和公开,申请和公开是两个流程。

CVE编号申请

申请前需要先查看漏洞产品是否属于CNA成员,CNA成员查看地址:https://www.cve.org/PartnerInformation/ListofPartners,如果属于CNA成员,需要将漏洞报告给CNA成员。

以Adobe为例,查看政策方案后,按方案要求报告漏洞:

注意:如果公开的漏洞受影响厂商为CNA成员,可能会有法律风险,公开非开源软件漏洞也可能会有法律风险。

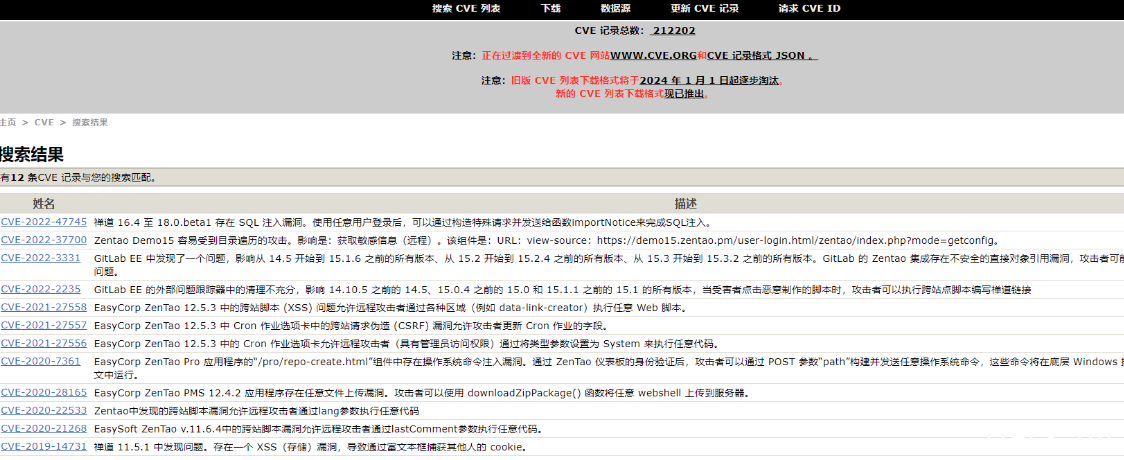

此外还需要搜索漏洞产品历史CVE记录,避免重复:https://cve.mitre.org/cve/search_cve_list.html,以禅道为例,搜索历史漏洞:https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=zentao

填写注意事项:

- 通篇都要用英语填写

- 提交cve前最好自己先写一篇英文的漏洞分析文章,可以是个人文章也可以是Github对应的项目提交issue

申请非CNA成员产品漏洞

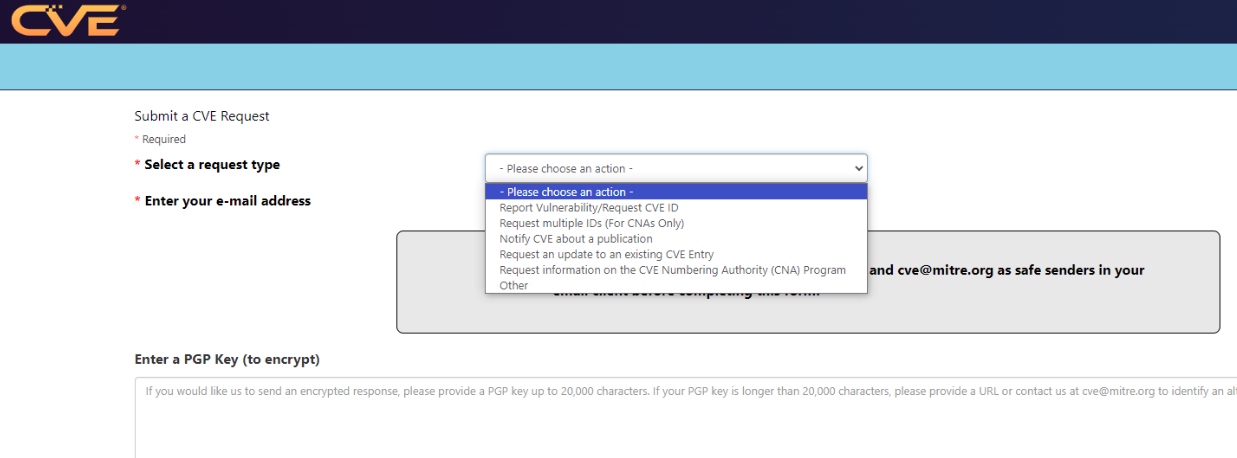

首先访问Mitre官方平台:

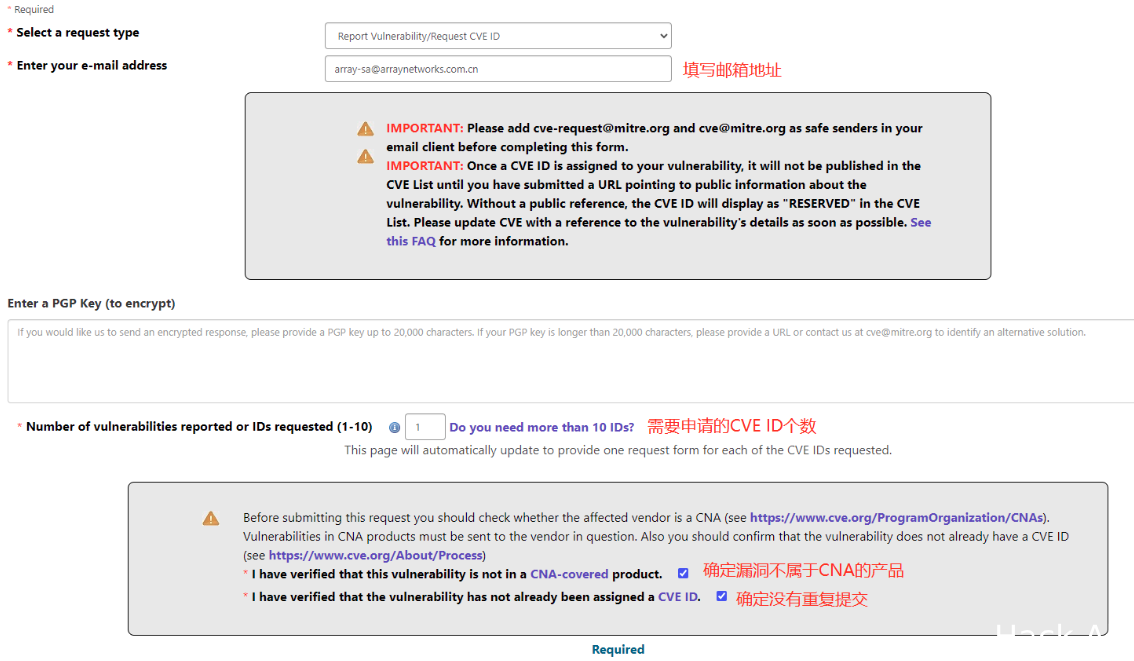

选择第一个:报告漏洞/请求CVE ID,填写电子邮件地址(CVE ID等信息会发送到该邮箱),填写需要申请的CVE ID数量,默认为1,勾选确认框:

填写必须项,选择漏洞类型,内置如下11种:

- 缓冲区溢出

- 跨站请求伪造(CSRF)

- 跨站脚本(XSS)

- 目录遍历

- 访问控制不正确

- 不安全的权限

- 整数溢出

- 缺少SSL证书验证

- SQL注入

- 外部实体注入(XXE)

- 其他或未知

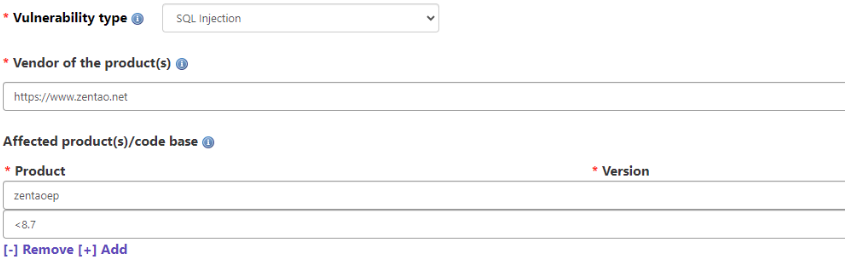

填写产品供应商,最好填写官网地址,然后填写存在漏洞的产品名称和版本范围:

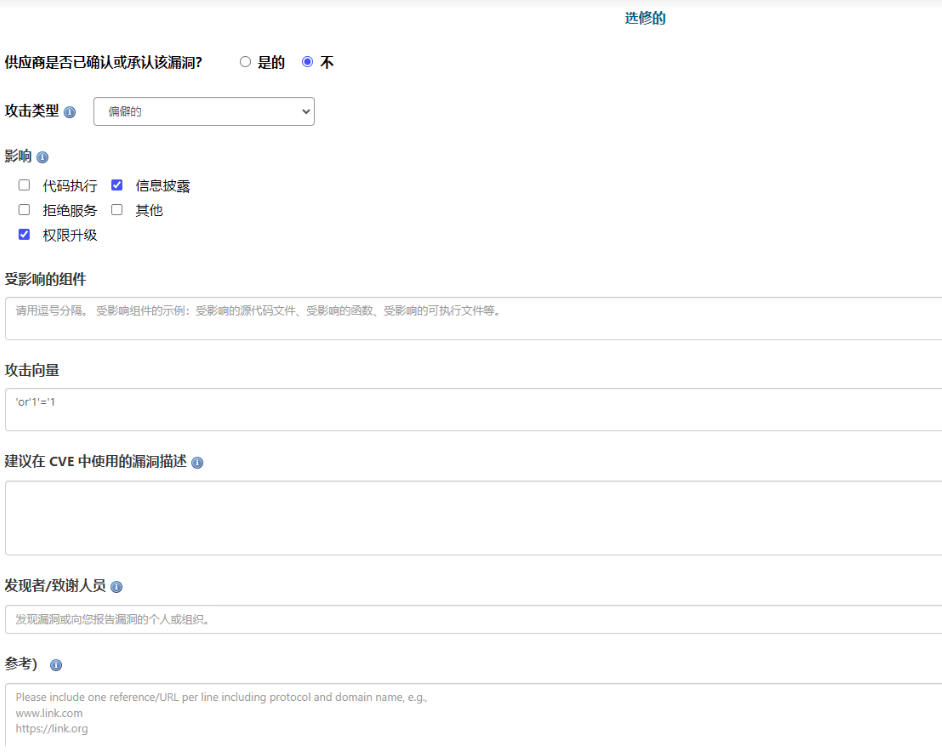

填写可选项(可以不填写),根据漏洞情况选择攻击类型,一般web类选择Remote,本地提权类选择Local,通过串口、USB等利用的选Physical,漏洞影响根据实际情况填写,攻击向量填写漏洞poc,也可以写自己的漏洞文章地址,漏洞描述部分简单填写该漏洞原因和影响即可,不需要详细描述漏洞利用过程,发现者填写自己或组织,参考可以填写自己的漏洞文章地址:

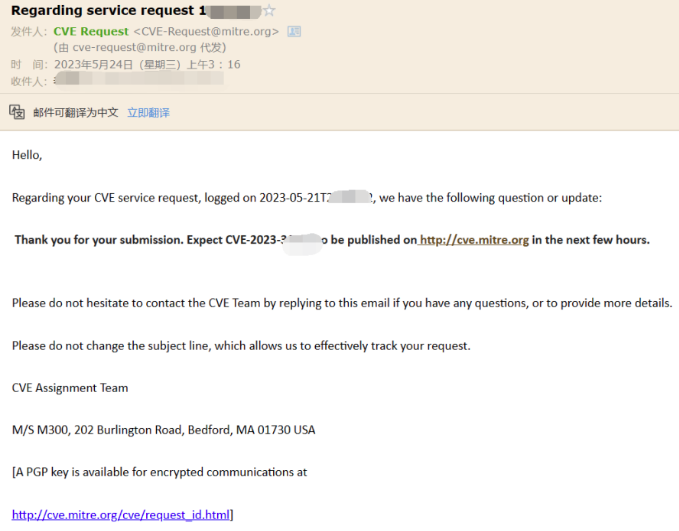

最后输入验证码提交即可。提交后一般马上会收到官方的确认邮件,过些天就会有审核的结果邮件,邮件里会有你提交漏洞的信息和审核结果,审核通过会有分配的编号,审核不通过会有具体原因。

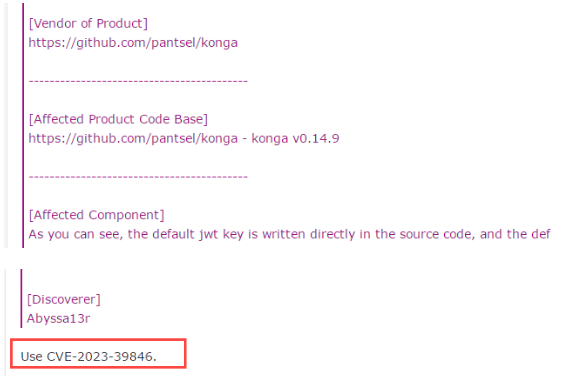

审核通过示例图:

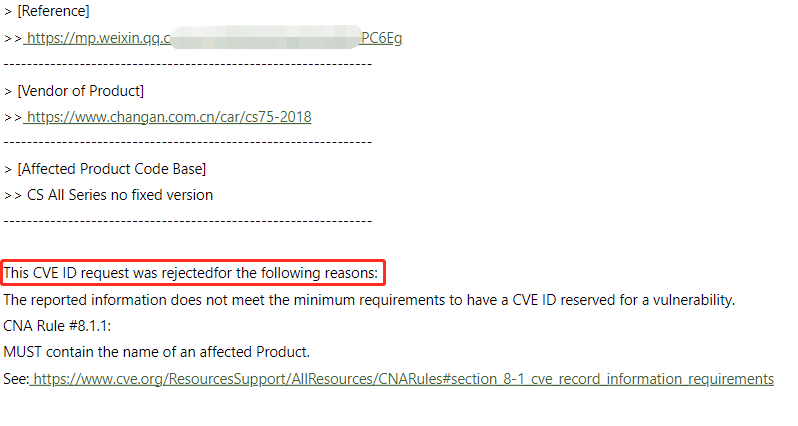

审核不通过示例图:

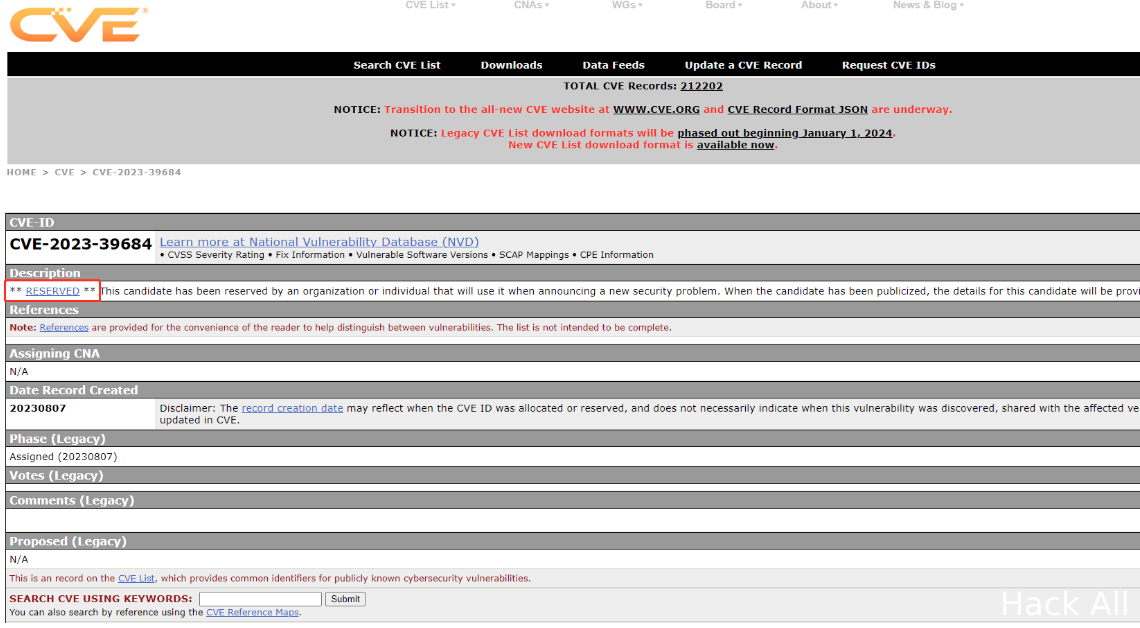

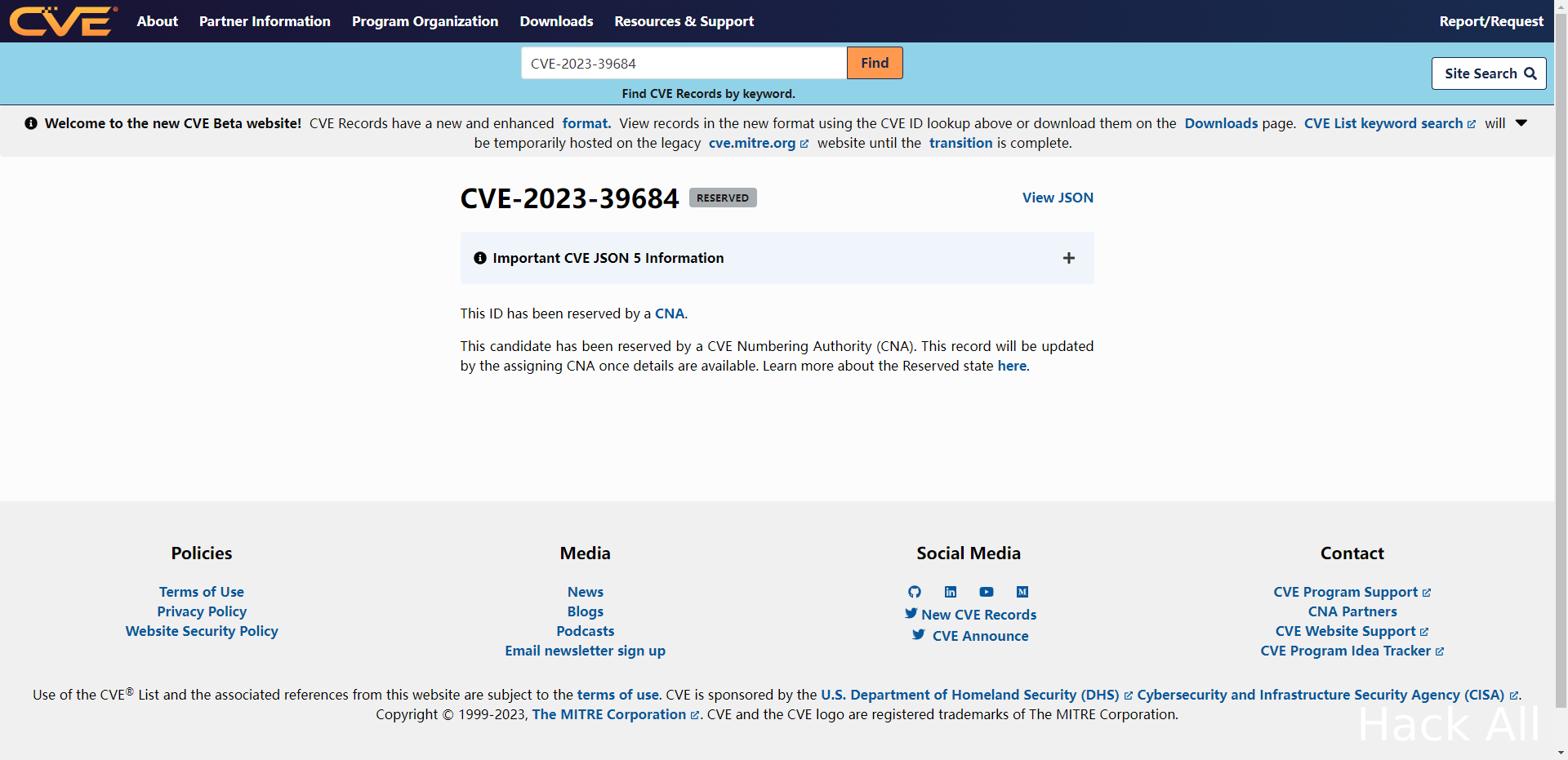

此时查看CVE编号描述部分会显示RESERVED,示例图如下:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-39684

新版网站是这样:

https://www.cve.org/CVERecord?id=CVE-2023-39684

CVE编号公开

再次访问Mitre官方平台,选择第三个:通知CVE有关发布的信息,电子邮件地址填写之前申请CVE编号的邮箱地址,Link to the advisory填写全英文的漏洞分析或描述地址,填写需要公开的CVE编号和漏洞描述信息:

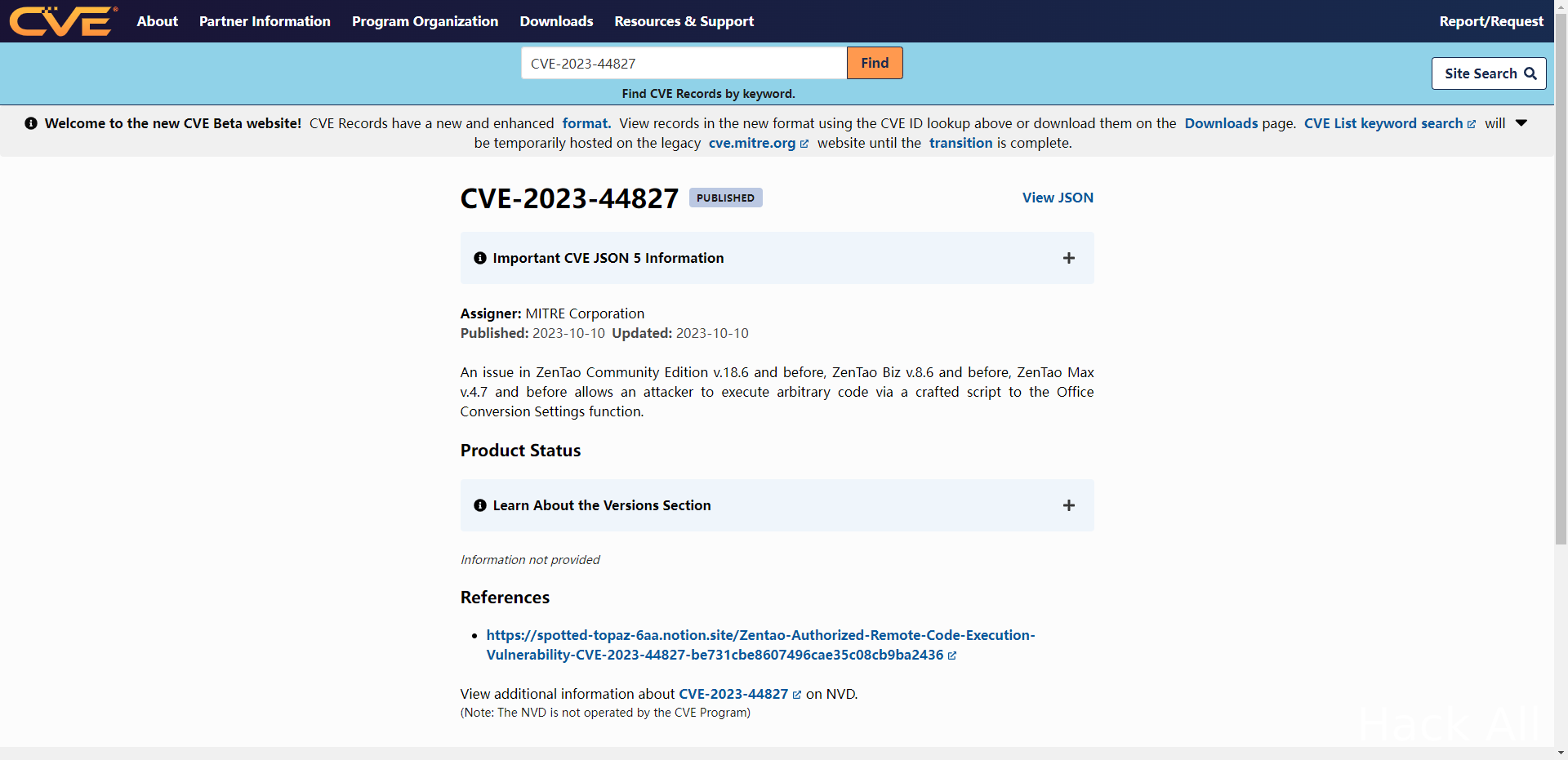

然后填写验证码并提交即可。一段时间后就会收到公开成功的邮件,示例图如下:

此时旧版网站页面还是未公开状态,新版网站是公开状态:

https://www.cve.org/CVERecord?id=CVE-2023-44827

漏洞分析文章无固定格式,包含产品介绍、漏洞描述、Poc、分析或复现过程即可,具体可参考:

Konga Unauthorized access(CVE-2023-39846)

建议先申请CVE编号后再编写漏洞分析文章,或将漏洞分析文章写在:

等不易被搜索引擎获取到的地方,避免未被CVE收录就公开。

FAQ

1、邮箱地址需要支持国外邮件的发送和接收,QQ邮箱、谷歌邮箱都可以,139邮箱可能不行

2、国内产品漏洞或影响范围较大的漏洞建议先提交到国内CNVD、CNNVD、NVDB等平台后再考虑提交CVE,避免“阿里云log4j2事件”

3、不能确定版本范围的漏洞可能不会被收录

Comments | NOTHING